Services des centres de données Document d'architecture de référence

1. Introduction

1.1 Objet

Le Document d'architecture de référence (DAR) des services des centres de données (CD) a été élaboré pour décrire les modèles d'architecture de référence pour un environnement de CD commun, partagé et regroupé pour le gouvernement du Canada (GC) en tant qu'entreprise. Le DAR des CD définit le modèle d'architecture de bout en bout et les composants qui constitueront la base pour l'élaboration de l'état final des services cibles des CD de Services partagés Canada (SPC) pour le Programme de regroupement des CD (PRCD). L'architecture soutiendra la prestation des services du PRCD pour les organisations partenaires de SPC à court terme (moins de trois ans) avec une capacité d'évolution qui permettra d'inclure un modèle de prestation de service d'infonuagique hybride pour la planification stratégique à long terme.

1.2 Portée

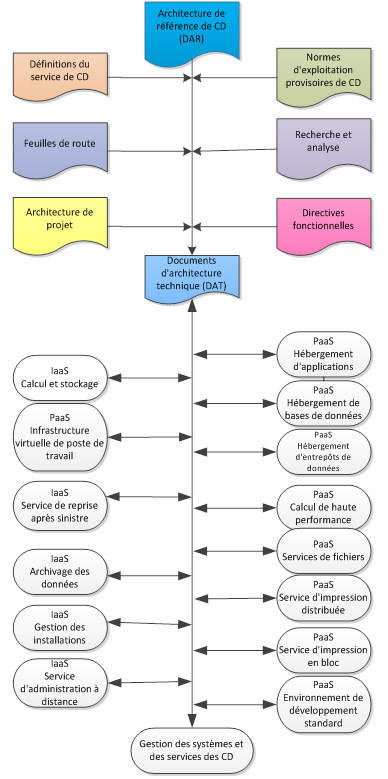

Ce document se limite à exprimer clairement l'architecture conceptuelle de l'infrastructure des CD. L'architecture logique et physique nécessaire pour satisfaire à l'intention du concept d'architecture décrit dans le présent bien livrable est le sujet de documents d'architecture technique (DAT) connexes.

Le profil de sécurité de base visé pour l'état final des services des CD de SPC est classé Protégé B / Intégrité moyenne / Disponibilité moyenne (PBMM). Les CD à leurs état final pourront également soutenir des profils de charge de travail supérieurs à PBMM (p. ex. Secret) au besoin, grâce à des mesures de protection plus élevées que celles qui seront mises en œuvre pour les profils de base PBMM. Au niveau des applications, il incombe aux organisations partenaire de mettre en œuvre des contrôles de sécurité qui sont supérieurs à ceux mis en œuvre par SPC dans ses CD, afin de satisfaire à leurs exigences particulières en matière de sécurité de l'information.

Les contrôles de sécurité qui sont définis dans ce document sont fortement inspirés des publications d'orientation conseils en matière de sécurité des technologies de l'information (ITSG) du Centre de la sécurité des télécommunications Canada (CSTC). De plus, ce document constitue l'un des éléments livrables clés permettant de réaliser avec succès l'Évaluation et autorisation de sécurité (EAS) et l'autorisation globale de service. Cette approche permettra aux groupes de gestion du risque de valider la conformité de la conception et de la mise en œuvre de chaque composant au moyen de la spécification de ce document, facilitant ainsi les efforts d'évaluation et l'exactitude.

L'architecture est fondée sur les concepts et les technologies actuels offerts dans l'espace des CD. À mesure que les technologies et les infrastructures environnantes évolueront, l'architecture devra elle aussi évoluer. L'architecture présentée dans ce document établira la norme pour les services cibles des CD qui permettront à SPC de restructurer, de virtualiser et de regrouper les services des CD et de permettre l'intégration de divers autres organisations partenaire et fournisseurs de services.

Ce document porte sur les points suivants :

- exigences des CD;

- vision et services cibles des CD;

- modèles d'architecture des CD;

- gestion des services des CD;

Des versions ultérieures du présent document examineront plus en détail les modèles d'architecture d'infonuagique public ou hybride, l'utilisation du nuage commun du GC et l'intégration à celui-ci, les profils de sécurité supérieurs à PBMM et les applications des organisations partenaire.

1.3 Schéma du document

Ce DAR est un artéfact de conception de SPC qui appuie la transformation vers l'état visé des services de CD de SPC. Dans ce document, une approche d'architecture en couches multiples sert à informer au sujet de multiples composants, notamment l'infrastructure, en vue de la création d'un environnement de CD sécurisé convenant aux ministères et organismes du GC. Le présent document décrit une approche architecturale d'établissement des futurs CD dans un environnement adéquatement zoné et protégé.

Les schémas de documents présentés dans les figures 1 et 2 illustrent les documents de référence associés au livrable définitif qui constitueront un contenu de document évolutif pour les documents DAR et de DAT.

Le présent document :

- Adopte une approche pragmatique et intégrée pour la planification, la construction et l'exploitation des CD.

- Offre la traçabilité et la direction de la création des DAT, des Spécifications de la conception détaillée (SCD) et des livrets de conception.

- Offre un point de vue de la sécurité dès la conception des éléments d'infrastructure et des éléments propres aux services qui soutiennent les services des CD.

- Définit une architecture de la sécurité qui correspond aux documents d'orientation en matière de sécurité de l'ITSG et au document d'architecture des domaines et des zones pour la sécurité de TI de SPC.

1.4 Référence

La présente section définit les documents de référence qui ont servi à l'élaboration de l'architecture de référence des CD. Consultez l'Annexe B : Références pour obtenir la liste des documents utilisés pour la création de ce DAR.

1.4.1 National Institute of Standards and Technology (NIST)

L'architecture de référence infonuagiqueFootnote 1 (ARI) du NIST du gouvernement des É.-U. définit un langage commun permettant au gouvernement et à l'industrie de décrire les services de TI dans un contexte d'exécution de services moderne. L'architecture d'entreprise de SPC a validé l'ARI du NIST comme moyen viable de décrire les propres services offerts par SPC, tant du point de vue du fournisseur de service SPC que de celui de l'utilisateur de service (organisations partenaire). Les services des CD présentés dans ce document sont décrits d'une manière qui correspond à celle de l'ARI du NIST.

L'architecture de référence infonuagique (ARI) du NIST comporte quatre documents de base :

- National Institute of Standards and Technology NIST SP 500-292 : Cloud Computing Reference Architecture (architecture de référence infonuagique);

- National Institute of Standards and Technology NIST SP 800-145 : The NIST Definition of Cloud Computing (définition d'infonuagique du NIST);

- National Institute of Standards and Technology NIST SP 800-146 : Cloud Computing Synopsis and Recommendations (sommaire et recommandations en matière d'infonuagique);

- National Institute of Standards and Technology NIST SP 800-125 : Guide to Security for Full Virtualization Technologies (manuel de la sécurité pour la virtualisation totale des technologies).

Il est possible de trouver davantage de renseignements sur l'architecture de référence infonuagique (ARI) du National Institute of Standards and Technology (anglais)

1.4.2 OpenStack

OpenStack, un projet d'infonuagique d'infrastructure comme service (IaaS) est un système d'exploitation infonuagique qui procure une architecture souple permettant d'autoriser la convergence et la fourniture de ressources sur demande en matière de calcul, de stockage et de réseau pour construire des nuages publics et privés très évolutifs. Il est possible de trouver plus de détails sur l'ARI OpenStack sur le site www.openstack.org. SPC examine actuellement de quelle manière on peut tirer parti des systèmes d'exploitation infonuagique tels qu'OpenStack pour aller de l'avant.

2. Contexte

2.1 Mission de Services Partagés Canada

Dans un contexte d'excellence du service, d'innovation et d'optimisation des ressources, Services partagés Canada (SPC) a été mandaté pour maintenir et améliorer l'exécution des services d'infrastructure de TI, tout en renouvelant l'infrastructure de TI du gouvernement du Canada (GC). SPC adopte une véritable perspective d'entreprise à l'égard des projets d'infrastructure de TI de l'État, non seulement pour améliorer le service, mais aussi pour éliminer le double emploi et réduire les coûts. Un des aspects importants de ce travail est l'élaboration de normes de service à l'échelle du Ministère, précédemment établies et maintenues par chacune des 43 organisations partenaires dans leur propre milieu de travail, normes qui sont désormais en cours d'élaboration collective à l'échelle du GC.

En collaboration avec ses organisations partenaire, et par le biais de conseils fournis par l'industrie, SPC définit les exigences du gouvernement en matière d'infrastructure de TI à titre d'entreprise, et met en application des pratiques exemplaires afin de relever les défis opérationnels auxquels il fait face et d'atteindre les objectifs de modernisation du gouvernement. Construire des fondations plus solides pour assurer la modernisation des opérations du gouvernement renforce également notre capacité à protéger les renseignements des Canadiens.

2.2 Environnement des centres de données du gouvernement du Canada

Actuellement, le GC soutient plus de 400 centres de données (CD). La création de ces centres s'est échelonnée sur de nombreuses années en réponse aux demandes de services indépendants et aux exigences propres à chaque ministère. Un examen des CD existants par SPC a permis de conclure que :

- la capacité de service varie grandement d'un CD à un autre; certains ont un surplus de capacité informatique qui demeure inutilisé, tandis que d'autres peinent à répondre à la demande;

- les CD sont maintenus avec divers niveaux de ressources;

- bon nombre d'entre eux possèdent des systèmes de chauffage et de refroidissement désuets qui sont, dans bien des cas, moins éconergétiques et qui exigent un entretien fréquent.;

- la plupart des CD possèdent leurs propres normes en matière de fiabilité et de sécurité, nécessitant du coup de multiples équipes de services et divers contrats de service.

2.3 Programme de Services des centres de données

Le Programme de regroupement des CD (PRCD) représente les efforts coordonnés de SPC pour rationaliser et regrouper les CD du GC et afin d'assurer la gestion globale de la prestation des services à l'échelle de l'entreprise pour ses 43 organisations partenaires. L'objectif est d'optimiser la prestation des services des CD gouvernementaux en normalisant les technologies, en regroupant les locaux et les TI, en centralisant les opérations et en restructurant la prestation des services. Ces mesures permettront de réduire les coûts, d'améliorer les services et la sécurité et de garantir la viabilité des services des CD gouvernementaux.

Le PRCD mettra l'accent sur les éléments suivants des CD : bâtiments, équipements informatiques, logiciels, infrastructure de réseau et de stockage, gestion et exploitation des CD, sécurité, courtage, orchestration et capacités d'approvisionnement. En mettant en œuvre une stratégie de modernisation complète à l'échelle du GC, le PRCD permettra d'assurer des services efficaces, évolutifs et normalisés qui réduiront les coûts d'exploitation pour l'ensemble des services des CD du gouvernement.

2.3.1 Vision

La vision du PRCD englobe entre autres le regroupement de plus que 400 CD en moins de 10 installations à la fine pointe de la technologie procurant des services d'hébergement d'applications de classe entreprise. Les CD feront appel à une stratégie de confinement sécurisé pour héberger les charges de travail des organisations partenaire dans une configuration de domaine/zone partagé. Les CD seront mis sur pied de manière à offrir à nos organisations partenaire des capacités de disponibilité élevée et de reprise après sinistre pour soutenir des systèmes améliorés et essentiels à la mission. On appelle Stratégie de disponibilité 2+1 le modèle défini pour appuyer cet objectif, qui sera réalisé par le biais de deux CD au sein d'une région formant un couple de disponibilité élevée (« DE intra-régions »), avec un CD à l'extérieur de la région procurant le service de reprise après sinistre (« RAS hors région »).

Le PRCD fournira également aux organisations partenaire de SPC un ensemble de services cibles définis qui sont jumelés aux caractéristiques avancées de la structure sous-jacente aux fins suivantes :

- fournir un environnement de calcul dynamique et « opportun » qui répond de façon continue aux divers besoins en matière d'applications et de traitement des données des organisations partenaire de SPC;

- instaurer un processus continu de conception des logiciels allant des services élémentaires jusqu'à la programmabilité complète, et promouvoir un modèle commun de fourniture des applications;

- s'adapter et évoluer au fil du temps d'une manière qui cadre avec un paysage technologique et un paysage des marchés en constante évolution, sans subir de pénalités attribuables aux décisions prises;

- tirer parti de la virtualisation pour l'uniformité et la normalisation dans l'ensemble des plateformes, ayant ainsi pour effet de réduire la complexité globale et les coûts afférents;

- appuyer l'innovation dans le déploiement du modèle de services et les économies en faisant participer le secteur privé;

- permettre des services de courtage et d'orchestration en ligne ayant la capacité de tirer parti des services d'infonuagique privés, publics et hybrides.

2.3.2 Approche stratégique

Les CD de SPC représenteront un modèle pour les installations de TI du GC qui continuera d'évoluer pour satisfaire aux besoins des citoyens, du GC et du paysage technologique de TI en constante évolution. L'objectif de SPC en ce qui concerne la centralisation de la gestion des CD est d'améliorer l'efficience et de réduire les coûts. Les biens inutilisés ou sous-utilisés pourront être échangés pour satisfaire à la demande sans avoir à subir de nouveaux coûts. SPC prévoit obtenir des réductions de coûts en acquérant des produits et services courants, matériel et logiciels, en gros volume, et s'attend aussi à réaliser des économies continues sur les contrats de service grâce au regroupement et à la normalisation. Et enfin, le fait de réduire le nombre des CD permettra d'économiser sur les frais d'électricité et de refroidissement et d'améliorer la sécurité.

Alors que le Services des centres (RCD) de données procurera d'importants avantages au GC à court et à moyen terme, l'élaboration d'une stratégie d'approvisionnement dynamique et souple qui tire parti des capacités de la mobilité de la charge de travail, des normes transparentes et ressources d'infonuagique hydrides permettront d'assurer la pérennité de la prestation des services, avec une capacité à effectuer le courtage, la coordination, la fourniture, la prestation et le rapatriement de services de TI fondés sur des normes provenant de sources multiples.

2.3.3 Résultats opérationnels stratégiques

Le PRCD offrira la possibilité de réaliser les résultats opérationnels stratégiques suivants :

- Économies – La transformation, le regroupement et la normalisation des services des CD assureront la réalisation d'économies substantielles et continues grâce à des économies d'échelle et à l'évitement de coûts futurs. Ces économies seront réinvesties dans les activités de transformation. Des économies découleront aussi d'une réduction de la consommation d'énergie et de l'empreinte carbone.

- Service – La transformation, le regroupement et la normalisation des services des CD permettront d'assurer une meilleure prestation des services gouvernementaux destinés à la population canadienne en améliorant la disponibilité, la capacité d'absorption et la souplesse des services d'infrastructure de TI. De meilleurs services se manifestent par la rapidité de réaction aux demandes opérationnelles et une plus grande satisfaction de la clientèle. Les résultats seront mesurés en réalisant des hausses de la capacité et de la rapidité, une amélioration des temps de réponse, ainsi que des réductions des appels de service et des interruptions de service.

- Sécurité – La transformation, le regroupement et la normalisation des services des CD procureront une infrastructure et un environnement technologiques sécuritaires pour combler les besoins du programme, rehausseront la protection des renseignements personnels et l'intégrité de l'information, assureront une meilleure cybersécurité et renforceront la sécurité nationale du Canada. Les résultats seront mesurés en réalisant une réduction de la vulnérabilité du réseau et des atteintes à la sécurité et en obtenant de meilleurs résultats quant à la vérification.

2.3.4 Principes de conception d'entreprise

En appui aux objectifs soulignés, on a adopté des principes provenant du domaine des TI à titre d'entreprise. Ces principes portent notamment sur :

- utiliser des idées et des concepts établis empruntés à l'architecture orientée services : améliore l'harmonisation de l'architecture de TI-entreprise en faisant la promotion d'un nouveau modèle de conception qui intègre la logique opérationnelle aux concepts de TI;

- concevoir une plateforme abondante pouvant soutenir l'infrastructure intergicielle et l'infrastructure d'applications axées sur le service;

- répertorier la communitée d'éléments et en tirer parti : favorise les possibilités d'économies d'échelle grâce au partage d'une infrastructure unique/partagée et des services de plateforme;

- les nouvelles applications devraient se traduire par une utilisation accrue des biens existants, et non par l'acquisition de nouveaux biens.

2.4 Priorités stratégiques

Les priorités stratégiques de haut niveau suivantes ont été définies pour l'élaboration des services de CD de SPC :

| Priorité | Définition | Exigence stratégique |

|---|---|---|

| Coût et financement | Cette catégorie fait référence aux besoins et contraintes en matière d’immobilisations et d’exploitation du GC. | Élaboration d’un modèle de financement prévisible et viable avec modèle prévisionnel des coûts ouvert et transparent qui facilite la reddition de comptes financiers aux intervenants. Fait des économies et modernisé tout en réduisant le fardeau à long terme du GC en matière d’immobilisations, y compris les immobilisations pour les CD. Réduit les coûts d’infrastructure et de main-d’œuvre grâce à l’uniformisation des services offerts par les CD, notamment par la centralisation de l’administration et de l’acquisition de biens immobiliers et de biens de TI, et par le partage des biens de TI à l’échelle du GC pour maximiser l’utilisation des ressources. |

| Disponibilité | Cette catégorie fait référence à la disponibilité et à la fiabilité du service attendu de l’infrastructure de soutien de la prestation des programmes et des services du GC. | Réduit les risques pour le GC en regroupant des CD et en offrant des CD de qualité supérieure supportant les capacités de haute disponibilité, de reprise après sinistre et de reprise des activités grâce à des dispositions en matière de redondance, de diversification et de renouvellement d’infrastructure de TI. Niveaux de disponibilité uniformisés à plusieurs échelons pour tous les CD du GC afin de satisfaire aux besoins opérationnels des intervenants. Élaborer des réponses rapides en fonction des priorités aux demandes de service afin de répondre aux impératifs du travail, suivies d’une affectation rapide et dynamique des ressources informatiques en fonction de demandes informatiques variées. Offrir un éventail de services courants, de niveaux de services, avec capacités de surveillance des niveaux de service et de comptes rendus afin de répondre à une gamme complète de besoins à l’échelle du GC. |

| Rendement | Cette catégorie fait référence à la souplesse et à la capacité de réaction rapide vis-à-vis les exigences évolutives du GC. | Se servir des architectures de TI pour assurer la fourniture rapide de systèmes de TI pour combler la gamme complète des besoins opérationnels dans l’ensemble du GC. |

| Conformité à la politique et sécurité | Cette catégorie fait référence à la conformité aux politiques et règlements du GC qui touchent l’environnement de ses CD. | Élaborer des architectures de sécurité des TI qui tirent parti des technologies de nouvelle génération tout en assurant la conformité de la sécurité et des politiques du GC pour la protection des données. |

| Harmonisation stratégique et sensibilité à la dimension politique | Cette catégorie fait référence aux priorités et contraintes du GC en ce qui a trait aux services des CD. | Élaborer des architectures de TI efficaces, efficientes et novatrices qui offrent la souplesse, la capacité d’absorption et l’approvisionnement rapide pour des besoins en services de locataires multiples. |

2.5 Exigences des centres de données

En consultation avec ses organisations partenaire et intervenants, SPC a constitué un regroupement des exigences qui ont servi à l'élaboration de l'architecture de ses CD. Les exigences définies dans l'Annexe A : Exigences des CD, sont de niveau élevé. Une liste plus détaillée des exigences des organisations partenaire est présentée sous Référence 1 – Services partagés Canada, résumé des exigences relatives au Services des centres de données. L'identification de référence de chaque exigence sert à l'élaboration d'une matrice de traçabilité des exigences (MTE), où les éléments architecturaux sont liés aux exigences définies (consulter les documents d'architecture technique (DAT) pour plus de détails).

3. Architecture cible et services cibles

3.1 Hypothèses

Les hypothèses émises sont les suivantes :

- Le GC est une entreprise unique qui utilisera des centres de données (CD) et une infrastructure de réseaux de télécommunications communs et partagés.

- Les applications migreront vers l'architecture cible dans le cadre du cycle de vie de l'application, soit par le biais de nouveaux déploiements ou soit par le biais de restructuration des applications existantes, dictée par les organisations partenaire.

- Il sera possible d'établir l'entière traçabilité des documents de spécifications de la conception détaillée (SCD) aux exigences architecturales définies dans le DAR et les documents d'architecture technique (DAT) des CD.

- Divers groupes de construction seront en mesure de procurer aux certificateurs une traçabilité totale par le biais des livrets de conception avant que la solution ne soit mise en production.

- Le Centre de protection de l'information (CPI) recueillera, analysera et réunira l'information à partir de journaux d'exploitation au besoin et dans le cadre des pratiques exemplaires en matière de traitement des incidents et d'enquête.

- Les services des CD visés par la portée de ce DAR desserviront 43 organisations partenaire de Services partagés Canada (SPC) ainsi que tout client des autres ministères et organismes du gouvernement.

- La connectivité de réseau entre les organisations partenaire et clients et les services du nouveau CD sera assurée par le biais du RGC inter-immeubles.

- Services partagés Canada élaborera le profil de sécurité Protégé B / Intégrité moyenne / Disponibilité moyenne (PBMM) et échangera avec les organisations partenaire avant de procéder à la mise en production.

3.2 Principes d'architecture

Les principes d'architecture servent à définir les règles et lignes directrices déterminantes pour l'élaboration et la mise sur pied d'une architecture de TI. À ce titre, les principes dégagés ci-dessous ont servi à l'élaboration de l'architecture de CD.

- Les cinq caractéristiques de l'infonuagique :

- libre-service sur demande : procure la capacité de permettre l'allocation dynamique de ressources pour fournir des ressources informatiques fondées sur les besoins des clients;

- accès global au réseau : procurer des capacités d'accès élargi au réseau « partout et sur tous les appareils » aux plateformes et services par le biais de l'utilisation de points d'accès légers ou lourds, notamment les ordinateurs de bureau, les plateformes mobiles et les navigateurs Web;

- bassin de ressources : ressources physiques conceptualisées par la virtualisation, tirant parti de nœuds d'équipements informatiques physiques, ressources de stockage et de réseau pour allouer sur demande de manière dynamique et sécuritaire des bassins de ressources virtuelles, et indépendance des fournisseurs par le biais de normes communes et de l'interface de programmation d'applications (API);

- souplesse rapide :tire parti des capacités inhérentes au libre-service et au bassin de ressources pour offrir la possibilité d'élargir ou de réduire la capacité sur demande (puissance de traitement, stockage, réseau);

- services mesurés : procure la capacité de « mesurer l'utilisation » et d'en rendre compte.

- Centres de données définis par des logiciels/Réseaux définis par des logiciels.

- Orchestration des services avec automatisation envahissante.

- Infrastructure résiliente et tolérante aux pannes.

- Contrôles de sécurité physiques et virtuels harmonisés.

- Partage maximal des ressources et des services – contrôles d'accès sécurisés fondés sur les politiques.

- Mobilité de la charge de travail dans de multiples voies d'approvisionnement par le biais de normes transparentes.

3.3 Modèle conceptuel d'état final

Le graphique suivant illustre le modèle conceptuel de l'état final de l'architecture des CD de SPC et ses capacités associées.

Sécurité d’enterprise

- Tous les ministères partagent une zone de travail ;

- Domaines et zones, si nécessaire ;

- Renseignements classifiés de niveau inférieur à Très secret ;

- Assurer l’équilibre entre la sécurité et le regroupement ;

- Périmètres regroupés, contrôlés et sécuritaires ;

- Infrastructure certifiée et accréditée.

Gestion des services

- Cadre relatif à la BITI et à la GSTI ;

- Niveaux de services/niveaux de disponibilité normalisés ;

- Comprend l'informatique scientifique et à vocation particulière ;

- Gestion des applications normalisées et du cycle de vie de l'infrastructure ;

- Renouvellement continu intelligent ;

- Redondance complète - dans les centres de données, entre pairs, dans l'ensemble des emplacements.

Principes de regroupement

- Le moins de centres de données possible ;

- Emplacements établis de façon objective sur le long terme ;

- Plusieurs niveaux de tolérance et de disponibilité (établis en paires) ;

- L'infrastructure est évolutive et souple ;

- L'infrastructure transformée; il ne s'agit pas du déménagement de l'ancienne infrastructure vers une nouvelle infrastructure ;

- Environnement de développement d'applications distinct;

- Plateformes standard conformes aux exigences communes (pas de modification de l'architecture des applications) ;

- Fondé sur la sécurité depuis le début.

Objectif opérationnel

- Entreprise à gouvernement ;

- Gouvernement à gouvernement ;

- Citoyens avec gouvernement.

3.4 Architecture cible

La figure 4 illustre le modèle conceptuel d'architecture cible d'infonuagique à multiples locataires de SPC qui procurera à ses organisations partenaire un portail en ligne, un catalogue de services et des services de gestion multinuages (orchestration, gouvernance, contrôle financier, rapports et identité, authentifiant, gestion de l'accès). L'architecture cible se sert d'un cadre unifié de gestion des services d'entreprise, associé à des normes transparentes, pour donner à un fournisseur la capacité générique d'approvisionner, de configurer et de gérer des machines et des charges de travail virtuelles au sein d'une architecture de confinement sécurisée.

Les critères pour le placement et/ou la mobilité des charges de travail au sein d'une infrastructure de nuage privé, public ou hybride seront essentiels au succès d'une stratégie de mise en œuvre multinuages. De tels critères comprendront :

- les profils de sécurité de la charge de travail;

- les exigences de niveaux de service;

- le degré de spécialisation et la singularité technique;

- les compétences requises pour soutenir la charge de travail (à l'interne versus à forfait);

- la disponibilité commerciale des solutions d'hébergement compatibles;

- la capacité des charges de travail à se déplacer entre les nuages publics et les nuages privés du gouvernement du Canada (GC) plutôt que de demeurer sur une infrastructure contrôlée par le GC.

3.5 Services cibles des centres de données

Le catalogue de services de SPC sera la principale interface pour satisfaire aux exigences des organisations partenaire en matière de TI. De concert avec les exigences de niveaux de service, le catalogue de services façonne la prestation de services de TI aux organisations partenaire.

Les offres de services des CD qui alimenteront un catalogue de services d'ensemble de SPC sont groupées en deux principales catégories : Services destinés aux organisations partenaire et Services d'habilitation. Ces services sont décrits dans les sections suivantes.

3.5.1 Services destinés aux organisations partenaire

Les services de base des CD sont des services d'hébergement de « plateforme comme service » (PaaS) qui doivent être utilisés par les organisations partenaire qui ont besoin d'un service de plateforme complet et géré pour faire fonctionner leurs applications et leurs bases de données. Les services PaaS fournissent tout le nécessaire en vertu de l'application du partenaire (charge de travail client), incluant la plateforme intergicielle standard, le système d'exploitation et la base de données. La couche de virtualisation et l'infrastructure sous-jacente sont fournies par les services habilitants des CD pour les calculs, le stockage et le réseau, et, bien entendu, pour l'équipement informatique et les installations des CD.

Les Services destinés aux organisations partenaire comprennent :

- hébergement des applications;

- hébergement des bases de données;

- hébergement de l'entrepôt de données;

- hébergement calcul de haute performance;

- service de fichiers (GCDrive);

- service d'impression distribuée;

- service d'impression en bloc;

- environnement de développement normalisé.

Les renseignements suivants procurent un aperçu général des services destinés aux organisations partenaire prévus des CD.

- Hébergement d'applications (PaaS) – procure une PaaS normalisée pour les logiciels disponibles sur le marché (LDSM) des organisations partenaire et des applications développées sur mesure. Le service comprend une plateforme d'application gérée à trois paliers incluant une base de données normalisée et un intergiciel de plateforme (Windows, J2EE et LAMP) et une gestion complète de tous les éléments, à l'exception de l'application. Une version optionnelle comprenant uniquement une plateforme reposant sur un système d'exploitation géré est offerte au cas par cas. Les options de services de plateforme ci-dessus se trouvent sur l'infrastructure normalisée de calcul, de stockage et de réseau entièrement gérée de SPC, permettant aux organisations partenaire de fournir leurs propres applications et infrastructures virtuelles. Les deux sont complémentés par les services de soutien de SPC, avec les avantages ajoutés de la virtualisation dans les CD sécurisés et robustes de SPC.

- Hébergement de bases de données (PaaS) – offre une solution normalisée adaptée aux besoins des bases de données des organisations partenaire. Cette PaaS comprend l'intergiciel et les outils destinés aux principales bases de données qui se trouvent sur l'infrastructure gérée de calcul et de stockage normalisée de SPC. Les organisations partenaire peuvent maintenant fournir leurs bases de données et leurs ressources virtuelles. Le service se trouve sur l'infrastructure normalisée d'équipements informatique, de stockage et de réseau gérée et sécuritaire de SPC, permettant aux organisations partenaire de fournir leurs propres bases de données et infrastructures virtuelles. Le service est complété par les services de soutien de SPC, avec les avantages ajoutés de la virtualisation dans les CD sécurisés et robustes de SPC.

- Hébergement d'entrepôt de données (PaaS) – offre une solution normalisée de PaaS aux organisations partenaire pour l'exploration des données, les requêtes et la préparation des rapports comprenant les anciennes données tirées des données sur les opérations. Le service comprend la suite des outils d'extraction, de transformation et de chargement servant à déplacer les données sur les opérations vers la plateforme d'hébergement de l'entrepôt de données. Le service est complété par les outils de renseignements opérationnels, notamment, sans s'y limiter, l'extraction de données, l'extraction de texte, la préparation de rapports, les requêtes et la visualisation des données.

- Calcul de haute performance (PaaS) – offre une plateforme normalisée et entièrement gérée de calcul de haute performance (CHP) destinée aux clients présentant des besoins très élevés en calcul de performance. Le service de base convient aux besoins de calcul intermittents et soutient un approvisionnement libre-service. Le service amélioré de CHP est destiné à répondre aux demandes constantes et importantes de calcul et comprend des services supplémentaires de soutien pour les configurations spécialisées. SPC offre la gestion du cycle de vie pour tous les éléments, sauf la charge de travail client.

- Service de fichiers (GCDrive) (PaaS) – procure une solution de stockage en ligne qui est centralisée, hautement évolutive et sécurisée pour les données et les fichiers non structurés. Le service de fichiers permet aux utilisateurs de stocker et d'accéder à des fichiers stockés sur un serveur virtuel de fichiers, où qu'il se trouve sur le RGC, sans qu'ils aient à connaître le véritable emplacement des fichiers, et de les partager. Ces services prennent en charge les activités suivantes :

- stockage virtuel, jusqu'à concurrence de l'espace attribué décrit dans Paramètres de mesure de la consommation du service;

- transfert et migration de données;

- service entièrement géré couvrant tous les niveaux de soutien;

- protection antivirus;

- copies de secours quotidiennes automatisées et archivage hors site. Services de rétablissement;

- gestion et configuration des comptes d'utilisateur.

- Service d'impression distribuée (Logiciel comme service [SaaS]) – procure un service d'impression entièrement géré par lequel les utilisateurs pourront imprimer de manière efficace et sécurisée et coordonner les activités liées aux services d'impression sur un RGC et dans le nuage commun du GC. Les utilisateurs obtiennent une capacité de gestion d'impression libre-service leur permettant d'associer des imprimantes à leur code d'usager, de choisir une imprimante et les propriétés d'impression pour chaque impression et reçoivent des mises à jour concernant l'état d'avancement de leur impression. Le service comprend un suivi et une gestion centralisés des politiques, des imprimantes et de l'utilisation procurant des alertes et des évaluations analytiques pour optimiser la productivité et les économies.

- Service d'impression en bloc (SaaS) – offre un service d'impression en bloc normalisé et entièrement géré aux clients qui ont besoin d'un volume très élevé et de médias d'impression spécialisés; offre aussi des capacités de distribution et d'envoi par la poste de grand volume dans des installations d'impression sécurisées et centralisées.

- Environnement de développement normalisé – procure une plateforme de service pour les organisations partenaire qui conçoivent ou mettent à jour les systèmes opérationnels destinés à l'environnement d'infonuagique normalisé de SPC. Il offre également un environnement de transformation optionnel normalisé et des outils pour migrer les systèmes opérationnels à maturité (anciens systèmes) pour qu'ils fonctionnent dans l'environnement d'infonuagique normalisé. Ces deux services sont fournis à partir des installations de développement sécurisées et robustes de SPC. Similairement aux services de soutien inclus avec les services directs aux organisations partenaire offerts par SPC, les services de soutien au développement procurent une approche spécifique aux exigences liées au développement de systèmes (p. ex. des niveaux de service moins contraignants, un accent sur le soutien technique et les services professionnels axés sur le cycle de vie du développement des systèmes, etc.).

3.5.2 Services d'habilitation

Ces services d'habilitation soutiennent les services destinés aux organisations partenaire par les (CD) en procurant des services complets d'infrastructure gérée à la base de toutes les PaaS ci‑dessus en fonction des services fournis par SPC à ses organisations partenaire. SPC utilise ces services d'habilitation à l'interne pour fournir des services destinés aux organisations partenaire. Les organisations partenaire pourront seulement s'abonner aux services d'habilitation dans des situations particulières et par l'entremise du processus d'exception officiel de SPC.

Les services d'habilitation comprennent :

- fourniture de traitement et de stockage;

- infrastructure de poste de travail virtuel;

- service de récupération opérationnelle;

- archivage de données;

- gestion des installations;

- gestion à distance.

Ce qui suit présente une vue d'ensemble des services d'habilitation prévus des CD.

- Fourniture de traitement et de stockage (Infrastructure comme service [IaaS])‒ procure une solution à disponibilité élevée, sécurisée et entièrement gérée aux fins de traitement et de stockage. Le traitement procure une plateforme d'infrastructure virtuelle entièrement gérée avec isolement de contenants pour les systèmes d'exploitation et charges de travail d'invités (ordinateur nu et machine virtuelle). Le stockage procure divers niveaux de protection, de disponibilité et de rendement de données dans un dépôt de données en ligne à très grande disponibilité. L'infrastructure de stockage offre une capacité par bloc ou par fichier sous la forme d'un réseau de stockage et d'un stockage en réseau NAS, respectivement.

- Infrastructure de bureau virtuel (PaaS) ‒ procure un service de plateforme entièrement géré pour héberger des bureaux virtualisés et des applications communes de bureautique, offrant le bureau en tant que service, permettant ainsi aux utilisateurs d'avoir accès à leur bureau virtuel, à leurs applications et aux fonctionnalités complètes à partir de n'importe où et au moyen de divers dispositifs. Le service permet d'importantes économies de CTP et une prestation rapide pour les utilisateurs.

- Service de reprise opérationnelle (IaaS) – procure une capacité de stockage pour les copies (sauvegardes) de données utilisées pour des données ponctuelles périodiques et la récupération de système en cas de panne ou de perte. Le service de sauvegarde utilise des technologies de réseau de stockage (SAN) et il interagit avec le service de traitement et de stockage.

- Archivage de données (IaaS) – procure un stockage sécurisé des données plus vieilles et moins utilisées, pour une rétention à plus long terme. Les données archivées sont indexées et accessibles par les utilisateurs de l'organisation. Le service de d'archivage utilise des technologies de réseau de stockage (SAN) et il interagit avec le service de traitement et de stockage.

- Service de gestion des installations (IaaS)– procure la gestion des biens physiques de l'espace de bâtiment, dont la sécurité, l'alimentation, l'alimentation auxiliaire, le contrôle du climat, la gestion d'incendie et du câblage, ainsi que les services de collocation externes. Il offre également les services de soutien pratique aux autres services d'habilitation (service sur place).

- Administration à distance (IaaS) – permet aux administrateurs de système de SPC et d'applications d'organisations partenaire d'avoir accès à distance (dans le cadre de la capacité de gestion globale des services et systèmes).

3.5.3 Interdépendances des services

Comme cela est élaboré dans les sections 3.5.1 et 3.5.2, l'architecture de référence des CD comprend des services de CD pour les organisations partenaire et des services d'habilitation. La prestation de tels services dépend des services communs de soutien pour tous les services (éléments fondamentaux). Le tableau suivant fournit la définition des dépendances des services destinés aux organisations partenaire et des services d'habilitation, ainsi que les éléments fondamentaux.

Lire de gauche à droite; les services inscrits sous les rangées de l'en-tête Services destinés aux organisations partenaire (bleu) et les services d'habilitation (orange) sont reliés aux services correspondants (colonnes); les services destinés aux organisations partenaire, les services d'habilitation et les éléments fondamentaux. Un « X » indique que le service dépend du service correspondant, tandis qu'un « O » indique une dépendance potentielle optionnelle selon une évaluation du moment du déploiement du service. Par exemple, le « service de reprise opérationnelle IaaS » dépend de la « Fourniture de traitement et de stockage IaaS » pour permettre le déploiement, mais il est également dépendant de manière optionnelle à l'hébergement d'applications PaaS, à l'hébergement de base de données PaaS et aux services des fichiers (GCDrive) PaaS. Lorsque ces derniers services seront déployés, le « service de reprise opérationnelle » sera reconfiguré pour prendre en charge de nouvelles capacités. Prenez note que tous les services aux organisations partenaire et services d'habilitation dépendent des éléments fondamentaux.

3.6 Plateformes intégrées opérationnelles et technologiques des centres de données

L'architecture des CD de SPC est fondée sur trois principaux composants matériels : calcul, réseau et stockage. Au moyen de la disposition de ces trois composants et de la structuration en couches des logiciels, des services utiles peuvent être rendus. Ces services constituent une plateforme technologique sur laquelle les charges de travail en TI du GC sont exécutées. En plus de la plateforme technologique, il existe une plateforme opérationnelle utilisée pour la prestation des services aux organisations partenaire. Les plateformes opérationnelles et technologiques s'appuient sur des concepts de l'infonuagique pour présenter les cinq caractéristiques souhaitées : Libre-service sur demande, accès réseau omniprésent, mise en commun des ressources, élasticité rapide et services mesurés. Le schéma suivant présente le modèle conceptuel d'un CD dans le nuage à partir duquel les éléments seront envoyés aux CD de SPC.

La plateforme opérationnelle permet la prestation des TI comme service, tandis que la plateforme technologique tire parti de trois composants architecturaux (calcul, réseau, stockage) pour rendre trois modèles de prestation des services de base : Infrastructure comme service (IaaS), PaaS et SaaS. La plateforme opérationnelle procure le cadre de référence de l'harmonisation opérationnelle des TI, comprenant des facteurs opérationnels qui dépendent de la plateforme technologique. Le cadre est constitué des éléments suivants :

- les exigences opérationnelles et de niveaux de service doivent répondre aux besoins des organisations partenaire;

- cibler les services à partir desquels les organisations partenaire choisissent les services de TI dont ils ont besoin;

- un cadre de gestion de l'infrastructure qui donner une rétroaction à l'utilisateur de l'organisation et une orientation à la plateforme technologique influant sur la prestation des services de TI.

La plateforme technologique fournit le cadre de référence de la fourniture des TI comme service aux utilisateurs. La plateforme opérationnelle influe sur les caractéristiques de cette prestation. Le cadre de la plateforme technologique comprend :

- des services d'infrastructure, de plateforme et de logiciel utilisés à l'interne par les unités organisationnelles de SPC et à l'externe par les organisations partenaire, pour appuyer la fourniture des applications de TI aux utilisateurs finaux;

- une infrastructure de soutien et des processus permettant la prestation de services d'infrastructure et de plateforme, dont :

- la gestion et la prestation des services,

- la virtualisation et le regroupement des éléments organisationnels de base,

- les ressources organisationnelles de traitement, de réseau et de stockage;

- les services de sécurité fourniront des charges de travail sécurisées, assurant la confidentialité, l'intégrité et la disponibilité des services.

4. Modèles d'architecture des centres de données

4.1 Installations des centres de données

La stratégie des centres de données (CD) est de réduire le nombre des CD de 400 à moins de 10 installations de pointe de niveau III (norme de l'Uptime Institute) permettant la prestation de services d'hébergement d'applications de classe entreprise. Les CD seront déployés en paires dans une région géographique définie pour permettre le basculement en temps réel et la reproduction synchrone des donnéesFootnote 2. Il y aura une paire destinée aux charges de travail non liées à la production (développement) et au moins deux paires liées à la production. Les deux paires liées à la production seront séparées géographiquement pour procurer des services de reprise après sinistre dans le cas de pannes régionales prolongées. Chaque centre de données (CD) de production pourra combler les besoins de disponibilité élevée des régions (profil de niveau de service « amélioré ») ainsi que répondre aux exigences de reprise après sinistre hors région (profil de niveau de service « optimal »). Tous les CD de production et de développement fonctionneront en mode de service réduit, où aucune intervention humaine ne sera permise à l'intérieur de l'espace sécurisé des CD hors des heures préautorisées des activités de maintenance et d'installation.

4.2 Architecture d'infrastructure des centres de données

Cette section fournit une description générale de l'architecture cible des concepts et composants d'infrastructure convergente (IC), y compris le calcul, le stockage et le réseautage; les plateformes distinctes d'ordinateur central, milieu-de-gamme et de stockage y sont aussi décrites. Le graphique suivant montre les composants architecturaux d'ensemble de l'architecture conceptuelle des CD, décrits plus en détail dans les sections suivantes.

4.2.1 Infrastructure convergente

L'infrastructure convergente correspond au nom habituellement utilisé pour décrire un ensemble préfabriqué de systèmes de serveurs, de stockage, de réseautage et de sécurité qui sont intégrés dans des bassins partagés de ressources inter exploitables et qui sont gérés au moyen d'une plateforme de gestion et d'orchestration commune. Alors que les infrastructures convergentes peuvent être déployées en tant que serveurs nus, les composants physiques sont pour la plupart virtualisés au moyen de technologies de type hyperviseur. Cela permet d'offrir une infrastructure hautement automatisée et économique qui répond rapidement aux exigences opérationnelles changeantes sans devoir réorganiser physiquement l'infrastructure déployée ni en acquérir une nouvelle. Les infrastructures convergentes sont dimensionnées et déployées en fonction de modèles qui permettent la mise en œuvre et la croissance au moyen d'une approche prédéfinie. Cela permet d'éliminer les fardeaux de planification et de configuration des déploiements classiques et la dépendance à l'interaction humaine pendant la phase d'approvisionnement. L'architecture simplifiée réduit le temps de déploiement de nouvelles capacités, offre une plus grande polyvalence des services et améliore l'efficacité de la capacité déployée tout en réduisant les risques opérationnels. L'infrastructure convergente procure un plan détaillé au CD pour accélérer l'approvisionnement en services et en applications, et elle sera utilisée pour déployer la majorité des charges de travail de chaque CD de Services partagés Canada (SPC) à titre d'infrastructure principale. La Figure 8 illustre les divers avantages et fonctionnalités des composants au sein d'une infrastructure convergente.

L'infrastructure convergente utilisée pour héberger la majorité des charges de travail des organisations partenaire (p. ex., J2EE commun, .Net, hébergement d'applications COTS) se nomme « plateforme d'usage général », contrairement aux « plateformes d'usage particulier » qui répondent à des besoins particuliers qui ne conviennent pas à la plateforme d'usage général (p.ex. équipements informatique de haute performance, ordinateur central, passerelle VoIP).

4.2.2 Infrastructure de calcul

L'infrastructure de calcul fournit les contenants dans lesquels s'exécutent les charges de travail en TI. Une pile de charges de travail en TI est constituée d'une application, des données connexes et d'un environnement de système d'exploitation dans lequel sont exécutées les applications. Le contenant de charge de travail correspond au jumelage de l'infrastructure de calcul et de l'environnement de système d'exploitation. Il existe deux types de contenant d'infrastructure de calcul : le serveur nu (physique) et la machine virtuelle. La Figure 9 illustre ces composants d'infrastructure de calcul en contexte. Comme vous pouvez le constater, le serveur nu constitue le bloc fonctionnel de base du contenant de charge de travail.

L'infrastructure de calcul est mise en œuvre au moyen d'un modèle de nœud de calcul passif dans lequel sont assemblés les fonctions de calcul , de stockage et de réseautage définies à la manière d'un logiciel pour fournir des contenants d'infrastructure de calcul pouvant être configurés de manière dynamique.

4.2.3 Infrastructure de stockage

L'infrastructure de stockage (au sein de l'infrastructure convergente ou dans le cadre d'un réseau SAN organisationnel) fournit la capacité, la connectivité, la disponibilité et la protection des données des charges de travail en TI dans lesquels s'exécute une application. Autrement dit, le stockage correspond à un service d'habilitation de traitement. L'infrastructure de stockage offre une capacité par bloc ou par fichier sous la forme d'un réseau de stockage et d'un stockage en réseau NAS, respectivement. Le stockage, à titre de service d'habilitation, offre divers niveaux de protection de données, de disponibilité des données et de rendement des données en fonction des coûts et des besoins de l'organisation dans son ensemble.

L'architecture de stockage sera déployée au sein des infrastructures convergentes et à titre de stockage organisationnel classique desservant l'ensemble des CD. Le modèle de déploiement d'infrastructure convergente comprend le stockage pour toutes les charges de travail déployées au sein de l'IC. Le stockage organisationnel classique fournira une capacité additionnelle pour les infrastructures convergentes au besoin (c.-à-d. la capacité de débordement) et pour entreposer les grands dépôts de données, comme les vidéos, les sauvegardes et les données volumineuses qui ne conviennent pas au stockage dans l'IC. Le stockage organisationnel classique sera également utilisé par les serveurs hors de l'IC, comme les ordinateurs centraux, et à titre de dépôt principal des services de sauvegarde, de récupération et d'archivage des données. La Figure 10 représente une vue conceptuelle du modèle de service de stockage.

L'accès au niveau des blocs doit être utilisé pour les applications exigeant un nombre élevé d'opérations d'entrée-sortie par seconde (IOPS) et une disponibilité élevée. L'accès au niveau des fichiers doit être utilisé pour les partages CIFS (common Internet file system) et NFS (network file system). Habituellement, le stockage des fichiers est mis en œuvre au moyen d'une passerelle qui se connecte à un dispositif de sauvegarde administratif externe. Le stockage des fichiers est principalement utilisé pour les données d'utilisateur non structurées, possiblement pour les hôtes virtuels installés sur les partitions NFS en raison de sa grande évolutivité et de sa gestion facile.

Des techniques d'optimisation de stockage seront déployées pour réduire les coûts et améliorer les performances. Voici certaines de ces étapes :

- Déduplication des données : réduit l'espace de stockage utilisé en éliminant les copies redondantes des données pour ne conserver qu'une seule instance et les deltas des modifications des autres copies. Cette méthode est très efficace pour les cas où il existe de nombreuses instances des mêmes données au sein de l'environnement. Pour cette raison, elle sera mise en œuvre au sein des environnements de serveur virtuel, et utilisée pour le stockage de données des applications sans outil de réduction natif. L'efficacité de la méthode de déduplication est réduite dans les environnements où les données sont uniques de nature (p.ex. flux vidéo).

- Allocation fine : une technique d'abstraction par laquelle l'unité de stockage alloue un stockage physique à un numéro d'unité logique (NUL) à partir d'un bassin de stockage commun uniquement lorsque les données sont écrites à ce bassin. Cette technique permet d'assurer l'allocation de l'espace minimal inutilisé aux clients. Toutefois, cette technique peut être touchée par le type de système d'exploitation et de système de fichiers utilisés pour le stockage.

- Étagement de stockage automatisé : déplace les blocs de données sur divers médias de stockage sans répercussions sur les hôtes qui accèdent aux données. Il s'agit ici d'harmoniser les exigences de rendement aux capacités du média de stockage. Les blocs de données consultés plus fréquemment sont déplacés vers des médias plus rapides et dispendieux, tandis que les blocs de données moins souvent utilisés sont placés sur des médias plus lents et moins dispendieux. L'ensemble de ce processus est transparent pour le client final.

- Virtualisation du stockage : elle peut être mise en œuvre par l'entremise de toute couche de stockage principal avec architecture fondée sur les réseaux ou les contrôleurs; elle est de plus en plus adoptée. L'absence d'intrusion de la solution de virtualisation doit constituer l'une des principales considérations dans le choix de la technologie de virtualisation appropriée. En évitant les technologies de virtualisation qui trient les paquets de données en ajoutant leurs métadonnées aux paquets, SPC pourra empêcher de se lier à une technologie de virtualisation particulière.

4.2.4 Réseau des centres de donnéesFootnote 3

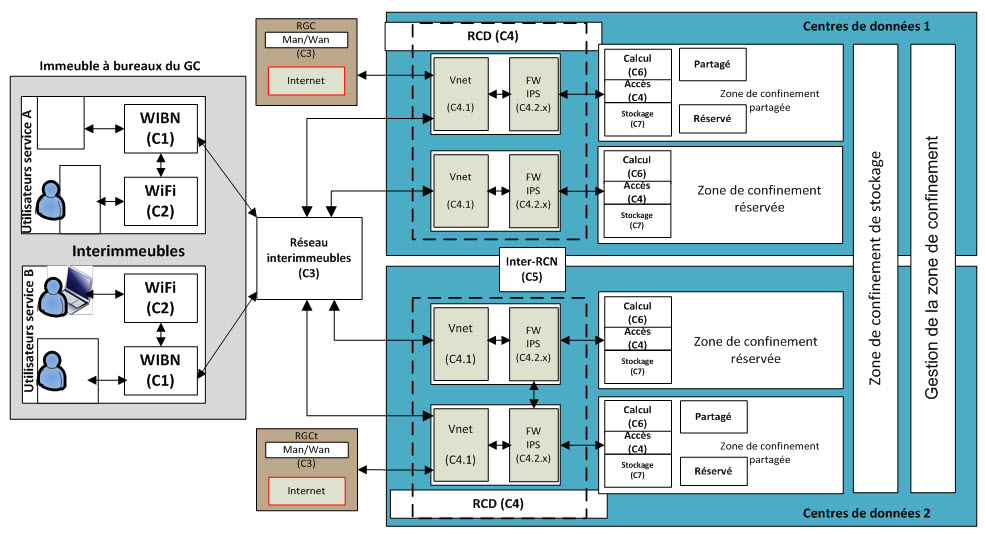

La Figure 11 illustre les composants de haut niveau de réseau du gouvernement du Canada (RGC) et du réseau des CD (RCD) ainsi que leur position au sein des CD de SPC en ce qui a trait aux principaux blocs architecturaux, aux composants de CD ainsi qu'à leur relation. Le RCD est à la base de tous les services des CD et il fournit l'infrastructure de transport et de connectivité entre tous les composants des services de sécurité des CD (intra-RCD) ainsi que l'inter connectivité aux réseaux externes. L'inter-RCD est un réseau superposé qui profite du RGC pour assurer la connectivité entre installations.

L'architecture RCD décrite dans ce DAR porte sur le réseautage virtuel au sein d'une infrastructure d'équipement informatique et de la permutation de la couche d'accès comprise avec l'infrastructure convergente (IC). Chaque architecture IC (calcul, accès, stockage) comprend les commutateurs d'accès de couche physique 2 requis pour connecter tous les composants de calcul et de stockage, ainsi que la sécurité et le réseautage virtualisés. Ces commutateurs d'accès sont ensuite connectés à l'infrastructure RCD en amont pour une connectivité de niveau 3, services avancés (p. ex., contrôleur de livraison d'applications [CLA], pare-feu externes, etc.). Les composants de commutation au sein des IC procurent la connectivité entre les composants de calcul et les services de stockage.

| Identificateur du composant | Nom du composant | Description du composant |

|---|---|---|

| C4.1 | Connectivité primaire | Les services de connectivité du RCD fournissent la fondation sur laquelle les ministères auront un accès contrôlé aux applications et services hébergés dans le nuage commun du GC. |

| C4.2.n | Sécurité du périmètre | Fournit les services de sécurité du périmètre pour les zones de confinement. Les instances de C4.2 sont étiquetées en tant que sous-composants de C4.2 (p. ex. C4.2.1, C4.2.8). |

Une grande partie de la ségrégation du réseau et de la sécurité sera effectuée au sein des hyperviseurs. Toutes les communications entre serveurs seront réalisées au moyen du réseautage virtuel et de pare-feu pour empêcher les flux non autorisés. Contrairement aux déploiements classiques dont toute la sécurité est effectuée sur des dispositifs physiques, le réseautage virtuel et les pare-feu permettront de filtrer les flux entre les machines virtuelles de l'hyperviseur. Trois modèles de déploiement seront utilisés.

- Modèle de déploiement virtuel (modèle par défaut) : virtualisation complète où tous les composants sont déployés au sein de l'hyperviseur. L'architecture des CD est conçue pour principalement prendre en charge les charges de travail virtualisés. Avec le modèle virtualisé, la séparation de réseau et de sécurité des charges de travail est conservée dans l'hyperviseur. Cela permet à des serveurs de différentes zones de communiquer entre eux sans devoir quitter la couche de traitement, un point de communication unique pour l'accès par les utilisateurs aux dispositifs de la zone d'accès public (ZAP) ou la zone de travail (ZT). Cela permet également un accès restreint aux serveurs de bases de données et d'applications administratives. Le serveur de présentation répond aux demandes des utilisateurs au moyen d'une interface donnant accès directement au réseau ou au moyen d'un pare-feu. Toutes les communications administratives entre l'application de présentation et les couches de données seront accomplies au moyen de réseaux privés protégés par des dispositifs de sécurité.

- Modèle de déploiement physique : modèle entièrement physique pour convenir aux déploiements nus. Les charges de travail sont déployées sur des installations nues et des dispositifs sur mesure suivront la même voie de communication que l'environnement virtuel. Puisque la plupart des installations nues ne possèdent pas de réseau virtuel ni de composants de sécurité, ces derniers seront fournis par l'infrastructure RCD physique.

- Modèle de déploiement hybride : les charges de travail sont virtuelles et physiques. L'approche hybride profitera d'une combinaison des deux précédents modèles pour prendre en charge les solutions créées avec charges de travail virtuelles et physiques.

4.3 Architecture de plateforme des centres de données

Comme cela est illustré à la Figure 12 , « plateforme comme service » (PaaS) profitera des services d'habilitation des composants IaaS (calcul, réseautage et stockage) et des services en soutien (c.-à-d., GPI, GAIP, DNS, etc.) pour fournir les services PaaS, comme l'hébergement d'applications et de bases de données.

La Figure 12 montre un exemple de composants d'hébergement d'applications qui pourraient être fournis dans le cadre d'un service d'hébergement d'applications (HA) et fait référence à trois « piles » HA (LAMP, .NET, J2EE). L'interfonctionnement se produit entre IaaS et tous les niveaux de service PaaS (système d'exploitation, serveur de bases de données, serveur d'applications, serveur Web) ainsi que les services de CD en appui, y compris les services d'organisation, d'infrastructure et des opérations. D'autres détails sont fournis dans les documents d'architecture technique (DAT) d'IaaS et de PaaS connexes.

4.4 Disponibilité des centres de données

Aux fins de ce document, la disponibilité des CD comprend la disponibilité élevée, la reprise après sinistre et la reprise opérationnelle. La reprise après sinistre et la disponibilité élevée se rapportent habituellement à la continuité des opérations dans le cas d'une panne, tandis que la reprise opérationnelle se rapporte à la possibilité de récupérer les données et l'exploitation à un état de fonctionnement opérationnel connu de manière à pouvoir reprendre l'exploitation.

4.4.1 Disponibilité élevée

La disponibilité élevée (DE) protège les services des CD pour tous les CD d'une même région géographique au moyen de diverses techniques, comme le basculement automatique, le regroupement et la reproduction synchrone au niveau des réseaux, des plateformes et du stockage. La reprise après sinistre (RS) se rapporte à la protection des services des CD fournis hors région et pour tous les CD au moyen de technologies de reproduction et de stockage asynchrone basées sur la reproduction.

Les CD de SPC seront déployés afin d'offrir une disponibilité élevée et des solutions de reprise après sinistre aux systèmes finaux déployés au sein de ces derniers. Le modèle par défaut défini pour soutenir cet objectif est nommé stratégie de disponibilité 2+1. Le déploiement de cette stratégie de disponibilité 2+1 sera accompli au moyen de l'exploitation de deux CD au sein d'une région formant une paire à disponibilité élevée (DÉ intra-région), avec un CD hors région procurant le service de reprise après sinistre (RS hors région). La limite géographique imposée aux paires des CD intra-régionaux est établie par des contraintes technologiques pour la reproduction synchrone des données et les délais de temps de réponse d'applications. Donc, une autre stratégie de disponibilité sera utilisée lorsqu'une disponibilité élevée sera déployée à l'intérieur d'un seul centre de données (DÉ-intra-CD), avec un CD hors région fournissant le service de reprise après sinistre. Il n'existe pas de limite géographique pratique imposée aux CD inter-régionaux.

La conception de disponibilité élevée intra-région et intra CD est soutenue par des objectifs de temps de reprise très stricts et des objectifs de point de récupération des données, tandis que la conception de reprise après sinistre inter-régionale est plutôt soutenue par la survivance des applications essentielles à la mission dans les cas d'importants désastres régionaux plutôt que des pannes se produisant pour des CD individuels.Comme cela est illustré à la Figure 13 , trois profils de niveau de service générique seront offerts :

- Standard, où les services seront fournis par un seul CD, avec les systèmes locaux de redondance inclus, sans capacités de disponibilité élevé (ex. synchrone sans réplication de données).

- Amélioré, où les services seront fournis par deux CD dans une région (par défaut) ou un seul CD (optionnel) avec une capacité de disponibilité élevée avancée (ex. synchrone avec réplication de données).

- Optimal, où les services seront déployés avec une capacité de reprise après sinistre inter-régional allant au-delà des capacités du niveau Amélioré.

4.4.2 Reprise après sinistre

Pour le composant de reprise après sinistre, une paire des CD sera située à un emplacement inter-régional, à une distance supérieure à 1 000 km de l'autre paire. La prestation d'un service de reprise après sinistre à cette distance s'inscrit dans les pratiques habituelles pour atténuer les risques en cas de sinistres régionaux étendus qui pourraient se produire. Un CD dans une région fournira la reproduction bidirectionnelle à un CD de rechange dans une autre région aux fins de reprise après sinistre.

Pour les paires à disponibilité élevée, la reproduction basée sur une unité de stockage synchrone sera utilisée pour les charges de travail dont l'objectif de point de reprise (OPR) correspond à zéro. La reproduction basée sur une unité de stockage synchrone procure le moyen de reproduction de données le plus rapide et le plus fiable connu aujourd'hui. La reproduction asynchrone sera utilisée pour les plus grandes distances. La reproduction asynchrone utilise le protocole IP comme moyen de transport et possède un objectif de point de reprise supérieur à zéro, mais elle est beaucoup moins dispendieuse que la reproduction basée sur une unité de stockage synchrone. Il n'existe pratiquement aucune limite de distance pour la reproduction asynchrone.

Il existe diverses options de mise en œuvre pour obtenir une disponibilité élevée et la reprise après sinistre, dont la reproduction basée sur une unité de stockage, la reproduction basée sur les bases de données ou les hôtes, et la reproduction basée sur les applications. Chaque option de mise en œuvre possède ses propres avantages et désavantages, particulièrement en ce qui a trait au coût et au rendement. Par exemple, la reproduction basée sur les unités constitue l'option la plus dispendieuse, mais elle procure un excellent rendement et une disponibilité élevée, tandis que la reproduction basée sur l'hôte est moins dispendieuse, mais offre un avantage de performance moindre par rapport à la reproduction basée sur les unités. Les diverses méthodologies seront décrites plus en détail dans divers DAT de CD. Il faut prendre note que graduellement au cours des prochaines années, les applications, développées à l'interne ou dans le commerce, seront développées avec des fonctions informatiques qui supposent une plateforme et une infrastructure non fiables. Dit autrement, les applications pourront faire appel à des ressources dans le nuage directement à partir de différentes sources pour pallier les services sous-jacents non fiables. À la longue, cela devrait permettre de réduire le besoin de concevoir des fonctionnalités de disponibilité élevée coûteuses et complexes pour l'infrastructure.

La Figure 14 illustre la configuration de disponibilité élevée/reprise après sinistre.

4.4.3 Rétablissement opérationnel

Le rétablissement opérationnel, également appelé sauvegarde et rétablissement, procure une capacité de copies de données (sauvegardes) utilisées pour des données ponctuelles périodiques et la récupération de système en cas de panne ou de perte.

Auparavant, les sauvegardes étaient effectuées chaque soir, procurant aux clients un objectif de point de reprise maximal de 24 heures. Grâce à l'évolution des technologies, les niveaux d'objectifs de point de rétablissement ont diminué jusqu'au point où les technologies actuelles permettent aux organisations de fonctionner sans pertes de données. De plus, les technologies ont évolué pour minimiser les valeurs d'objectif de délai de reprise et les rendre conformes aux besoins organisationnels.

Habituellement, les solutions de rétablissement opérationnel sont basées sur des solutions logicielles qui profitent de l'infrastructure d'equipment informatique, de stockage et de réseau, dans le cadre d'une solution d'IC ou d'un déploiement d'une solution classique d'entreprise en matière de sauvegarde et de rétablissement. Il est donc possible et souhaitable (de modulariser cette capacité stratégique) de définir une architecture de rétablissement opérationnel indépendante de l'infrastructure sous-jacente. Donc, bien que la plupart des solutions d'infrastructure convergente (IC) comprennent des capacités de sauvegarde et de rétablissement, une stratégie unifiée de rétablissement opérationnel sera déployée pour permettre les sauvegardes et le rétablissement de l'ensemble des composants de l'infrastructure de CD, dont les IC et les solutions SAN opérationnelles.

Dans l'architecture de rétablissement opérationnel proposée, l'IC de production profitera de la fonctionnalité d'instantanés basée sur les blocs pour la rétention des données de moins d'une semaine. Ces instantanés seront stockés sur l'IC de production, qui offre la capacité de rétablissement la plus rapide. Selon les besoins des organisations partenaire de SPC, des copies d'instantané de données essentielles à la mission devraient être réalisées aussi souvent qu'aux trente minutes avec des échéances de rétention de données définies par des politiques de stockage uniformes. Cette capacité permettra la fonctionnalité de rétablissement la plus flexible tout en limitant la demande envers les exigences en matière de capacité.

Des IC de sauvegarde dédiées et des solutions SAN opérationnelles peuvent être utilisées exclusivement par le service de rétablissement opérationnel à titre de dépôts pour les données sauvegardées, et elles seront utilisées pour restaurer les données modifiées depuis plus d'une semaine, ou dans le cas où une IC principale serait compromise (p.ex. défaillance de l'unité de stockage). Les données seront sauvegardées selon un calendrier planifié, et conservées sur l'IC auxiliaire pendant une période prolongée (p.ex. 30 jours), après quoi les données seront écrasées. Pendant cette période mobile de trente jours, une copie identique des données sera effectuée dans une installation distante afin de procurer une couche de protection de données supplémentaire en cas de défaillance du site ou de la corruption de l'unité de stockage de l'IC de sauvegarde principale du site.

4.5 Environnements du cycle de vie de l'infrastructure et des applications

Cette section fournit les détails sur les environnements du cycle de la TI qui seront pris en charge par SPC.

4.5.1 Processus du cycle de vie

L'innovation est un processus itératif initié par la perception d'une nouvelle occasion de produit ou de service d'une invention technologique qui mène au développement et à la production, où l'objectif final correspond à la réalisation d'une certaine valeur. SPC soutient ce processus en offrant des environnements de bac à sable (directement ou par l'entremise de partenariats avec des gens du secteur) où de nouvelles idées et technologies peuvent être examinées et mises à l'essai pour déterminer leur pertinence et leur valeur potentielle. Les technologies candidates prometteuses migrent du bac à sable vers les environnements de développement. À la phase de développement, des activités additionnelles ont lieu pour transformer la technologie en processus reproductibles, utiles et vérifiables. À la fin du développement, la technologie migre vers l'environnement de production aux fins d'utilisation par les utilisateurs finaux.

Les CD de SPC soutiennent les phases de développement et de production du processus d'innovation en fournissant une mise en œuvre de base d'un environnement de développement standard harmonisé à l'utilisation prévue. Des environnements additionnels peuvent être inclus dans des cas exceptionnels pour répondre aux besoins particuliers des programmes.

4.5.2 Environnements de développement d'infrastructure et de services

Le développement d'infrastructure et de services sous-entend habituellement des activités pratiques physiques qui ne conviennent pas aux CD de production , il sera donc accompli à l'intérieur d'environnements appropriés dans chaque CD cible. Le secteur de développement d'infrastructure et de services prendra en charge les trois activités suivantes, chacune dotée de son propre environnement :

- Recherche : Évaluer les nouveaux produits, modèles de déploiement et technologies de fournisseurs pour déterminer leur faisabilité et leur proposition de valeur.

- Ingénierie : L'environnement d'ingénierie sera utilisé pour développer des livrets de conception et vérifier des modifications de configuration sur des solutions et composants individuels provenant de la phase de recherche et d'autres initiatives.

- Essais d'intégration : Cet environnement est une copie de l'infrastructure de production des CD de SPC et il est utilisé pour permettre les activités de certification, de vérification et de diagnostic. L'essai de nouveau matériel et de versions logicielles des produits actuellement déployés et les solutions nouvellement conçues seront achevés dans cet environnement pour atténuer les risques avant le déploiement au sein des environnements de développement des applications et de production.

Les nouvelles caractéristiques, technologies ou images logicielles passeront par le cycle de vie de développement de l'infrastructure et de services avant d'être jugées prêtes à la production. Lorsque ce processus sera terminé, elles seront déployées dans l'infrastructure de développement des centres de données et ensuite à la production.

4.5.3 Environnements de développement des applications

Les environnements de développement des applications sont complètement indépendants des environnements de production et ils permettent aux ministères de développer et d'essayer des applications nouvelles ou redessinées. Dans le cadre du cycle de vie des applications, il y aura généralement cinq sous-environnements pour le développement de nouvelles applications. Selon les besoins, et sur une base exceptionnelle, des environnements supplémentaires peuvent être ajoutés ou retirés selon les besoins du programme. Les sous-environnements de base sont :

- Développement : Il est utilisé pour le développement et les essais de base des nouvelles applications et caractéristiques. Les applications sont déployées pour confirmer la fonctionnalité avant l'introduction de la segmentation et de la sécurité réseau.

- Essai : Comme pour l'environnement de développement, l'environnement d'essai permet au développeur de confirmer la fonctionnalité de base d'une application, déployée dans un modèle semblable à celui de production et qui comprend par exemple la segmentation et la sécurité réseau.

- Essais d'acceptation par l'utilisateur (EAU) : L'environnement d'essais d'acceptation par l'utilisateur est l'endroit où certains utilisateurs choisis mettent à l'essai les applications avant leur déploiement en production. Les applications à l'essai sont habituellement à une version de l'environnement de production.

- Formation : L'environnement de formation permet aux programmes de former les utilisateurs pour de nouvelles applications ou fonctionnalités avant leur déploiement.

- Préproduction : Cet environnement est une copie de l'infrastructure et des services des CD de production cibles et d'applications de production des organisations partenaire. Il est utilisé pour permettre les activités de certification, de vérification et de diagnostic dans un environnement qui reproduit l'environnement de production.

Les environnements de développement des applications correspondent aux étapes ou aux passerelles par lesquelles passent les applications avant la production. Pour optimiser l'utilisation des ressources d'infrastructure, d'ingénierie et de soutien des CD de SPC, ainsi que pour permettre le regroupement et la rationalisation des CD, il est important pour les organisations partenaire de convenir d'exigences normalisées pour le type et le nombre d'environnements. Sinon, les environnements personnalisés exigeront plus de ressources que nécessaire.

4.5.4 Environnements de production

Les CD de production hébergent les applications des ministères utilisées au quotidien. Les charges de travail déployées dans les environnements de production peuvent être déployées à un seul endroit ou au moyen d'une paire à disponibilité élevée en fonction des exigences opérationnelles. La disponibilité accrue d'applications est fournie au moyen des CD de diverses régions géographiques pour assurer la reprise après sinistre.

4.5.5 Aperçu de l'environnement de développement standard

Le service de l'environnement de développement standard constitue une approche organisationnelle qui répond aux objectifs de gestion du cycle de vie de la TI. L'environnement prend en charge les capacités agiles et réactives pour soutenir les besoins changeants des clients. Les avantages comprennent l'amélioration de l'approvisionnement, de l'innovation, de la portabilité, des essais de migration et de l'expertise de SPC pour faciliter les cycles de vie de développement et de transformation.

SPC fournira deux fonctionnalités au sein de l'environnement de développement standard :

- La fonctionnalité de Développement et maintenance fournira un service de plateforme pour les organisations partenaire qui effectuent le développement ou la maintenance des systèmes opérationnels de l'environnement infonuagique normalisé de SPC.

- La fonctionnalité facultative Transformation d'application sera également fournie pour transformer les systèmes opérationnels matures (patrimoniaux) afin qu'ils puissent s'exécuter dans l'environnement infonuagique normalisé de SPC.

Ces deux fonctionnalités seront fournies à partir des CD de développement robustes et sécuritaires de SPC. Chaque fonctionnalité comprendra des services de soutien semblables à ceux des autres services de SPC, mais elles seront dotées d'une approche personnalisée pour le développement de systèmes (p. ex. cibles de niveaux de service moins contraignantes, cibles de CVDS axées sur le soutien technique et les services professionnels, etc.). SPC utilisera la même plateforme d'environnement de développement standard pour le développement, l'ingénierie et la maintenance de ses propres plateformes de service, systèmes opérationnels internes et systèmes de gestion des services.

4.6 Architecture de sécurité des centres de données

La transformation, le regroupement et la normalisation des services des CD fourniront une infrastructure et un environnement technologiques sécuritaires pour combler les besoins des programmes, rehausseront la protection des renseignements personnels et l'intégrité de l'information, assureront une meilleure cybersécurité et renforceront la sécurité nationale du Canada. Les résultats seront mesurés en fonction d'une réduction de la vulnérabilité du réseau, des atteintes à la sécurité et de meilleurs constats de vérification.

La présente section s'intéresse à l'utilisation des technologies de virtualisation au sein de l'architecture des CD, suivant la mise en place de zones de confinement de sécurité et l'application des normes de sécurité du CSTC.

4.6.1 Normes de sécurité

Le CSTC fournit au GC des conseils sur les normes de sécurité des TI en publiant des conseils en matière de sécurité, notamment les documents ITSG-22, ITSG-33 et ITSG-38. D'autres normes sont également fournies par les organisations partenaire du Canada comme le National Institute of Standards and Technology (NIST) et CPA Security (consulter l'Annexe B pour plus de détails). Les CD de Services partagés Canada (SPC) doivent être conçus et tenus conformément à ces normes pour faciliter la mise en œuvre des programmes des organisations partenaire.

4.6.2 Contrôles de sécurité