Approche et procédures de gestion des risques à la sécurité de l’informatique en nuage du gouvernement du Canada

Avant-propos

Il est possible pour l’informatique en nuage d’offrir des services de système d’information agiles et souples. Sous le paradigme de l’informatique en nuage, le gouvernement du Canada (GC) renonce au contrôle direct sur plusieurs aspects de la sécurité et de la vie privée et, ce faisant, confère un niveau de confiance envers le fournisseur de services d’informatique en nuage (FSI). De même, les ministères et organismes du GC qui utilisent les services d’informatique en nuage demeurent responsables de la confidentialité, de l’intégrité et de la disponibilité du système d’information du GC et des renseignements connexes hébergés par le FSI.

Par conséquent, les ministères et organismes du GC doivent élargir leur pratique de gestion des risques à la sécurité du système d’information pour inclure les environnements de nuage. Toutefois, la nature partagée du fonctionnement et de l’utilisation d’un environnement de nuage change celui qui est responsable de la mise en place, du fonctionnement et de la tenue à jour des mesures de sécurité. Par conséquent, les ministères et organismes du GC doivent comprendre l’informatique en nuage et veiller à ce que les risques soient traités de façon efficace.

Afin de permettre l’adoption de l’informatique en nuage, une approche et des procédures de gestion intégrée des risques ont été élaborées afin de mettre en place les services d’informatique en nuage du GC. Ces instruments sont des adaptations de normes existantes de gestion des risques et de sécurité de l’informatique en nuage du National Institute of Standards and Technology (NIST) des États-Unis ainsi que des conseils pour la gestion des risques du Centre de la sécurité des télécommunications (CST).

Résumé

L’informatique en nuage apporte un important changement dans la façon dont les services de systèmes d’information sont livrés, et le gouvernement du Canada (GC) devra se placer de façon Voir la note en bas de page 1 à pouvoir tirer profit de ce modèle de prestation de services de rechange. L’adoption de l’informatique en nuage permettra au GC de continuer à maintenir l’excellence des services durant une période de demande accrue par les Canadiens pour des services en ligne et un accès opportun à l’information.

Le présent document décrit l’approche de gestion de risque de la sécurité préconisée en matière d’adoption de services d’informatique en nuage du GC. Elle comprend les activités suivantes :

- effectuer la catégorisation de la sécurité (sur le plan de la confidentialité, l’intégrité et la disponibilité) de chaque service du GC déployé dans un service d’informatique en nuage;

- sélectionner un ensemble approprié de mesures de sécurité en fonction de la catégorie de sécurité du service du GC;

- sélectionner le bon modèle de déploiement et le bon modèle de service d’informatique en nuage pour le service du GC;

- évaluer la mise en œuvre des mesures de sécurité à l’appui du service d’informatique en nuage;

- mettre en œuvre les mesures de sécurité exigées dans le cadre du service du GC;

- évaluer la mise en œuvre des mesures de sécurité dans le cadre du service du GC;

- autoriser les opérations du service d’informatique en nuage du GC résultant;

- surveiller continuellement la sécurité du service d’informatique en nuage du GC durant l’étape du fonctionnement;

- tenir à jour l’état d’autorisation du service d’informatique en nuage du GC.

Cette approche et les procédures sous-jacentes aident à faire en sorte que les fournisseurs de services d’informatique en nuage (FSI) comprennent les exigences de sécurité du GC, et que les ministères et organismes du GC (ou les organisations consommatrices du GC) et les FSI comprennent leur responsabilité partagée dans la mise en place de mesures de sécurité assez rigoureuses pour permettre l’hébergement des services du GC et de l’information connexe dans divers environnements de nuage.

Sur cette page

List of Abbreviations and Acronyms

| ÉRIC | Équipe de réponse aux incidents cybernétiques |

| CONOPS | Concept des opérations |

| CST | Centre de la sécurité des télécommunications |

| PGEC | Plan de gestion des événements de cybersécurité |

| FSI | Fournisseur de services d'informatique en nuage |

| FedRAMP | Federal Risk and Authorization Management Program |

| GC | Gouvernement du Canada |

| MRSG | Modèle de référence stratégique du gouvernement du Canada |

| IaaS | Infrastructure comme service |

| CPI | Centre de protection de l'information |

| TI | Technologie de l'information |

| CSTI | Conseil en matière de sécurité de la technologie de l'information |

| RL | Réseau local |

| NIST | National Institute of Standards and Technology |

| AAP | Architecture d'alignement des programmes |

| PaaS | Plateforme comme service |

| PBMM | Protégé B, intégrité moyenne, disponibilité moyenne |

| ÉFVP | Évaluation des facteurs relatifs à la vie privée |

| PAJ | Plan d'action et jalons |

| RACI | Responsable, Agent Comptable, Consulté, Informé |

| SaaS | Logiciel comme service |

| CVDS | Cycle de vie du développement des systèmes |

| SLA | Accord sur les niveaux de service |

| SPC | Services partagés Canada |

| SCT | Secrétariat du Conseil du Trésor du Canada |

| NID | Non classifié, intégrité faible, disponibilité faible |

1. Introduction

-

Titres de la section

1.1 Background

L’informatique en nuage apporte un important changement dans la façon dont les services de systèmes d’information sont livrés, et le gouvernement du Canada (GC) devra se placer de façon à pouvoir tirer profit de ce modèle de prestation de services de rechange. L’adoption de l’informatique en nuage permettra au GC de continuer à maintenir l’excellence des services durant une période de demande accrue par les Canadiens pour des services en ligne et un accès opportun à l’information exacte. Ce changement en élaboration aura une incidence sur la façon dont nous approvisionnons, sécurisons et travaillons avec les systèmes d’information qui appuient les programmes et les services ministériels du GC.

Sous le paradigme de l’informatique en nuage, le GC dépendra des fournisseurs sur plusieurs aspects de la sécurité et de la vie privée et, ce faisant, confèrera un niveau de confiance envers le fournisseur de services d’informatique en nuage (FSI). Afin d’établir cette confiance, le GC doit adopter une approche et des procédures de gestion des risques à la sécurité du système d’information qui soient adaptées à l’informatique en nuage.

1.2 But et portée du document

Le présent document décrit les responsables, l’approche et les procédures de gestion des risques de sécurité aux services du GC lorsqu’ils sont hébergés sur des services d’informatique en nuage fournis par des fournisseurs de services commerciaux.

1.3 Public

Le présent document doit être utilisé par les propriétaires fonctionnels, les gestionnaires de projets, praticiens de système et de la sécurité des systèmes, les FSI et autres fournisseurs fournissant des services externalisés à titre de source initiale d’orientation afin de veiller à ce que les activités appropriées de gestion des risques de sécurité soient achevées à la mise en œuvre des services d’informatique en nuage du GC.

2. Contexte

La présente section résume le contexte pour l’approche et les procédures de gestion des risques liés au nuage du GC.

2.1 Stratégie d’adoption de l’informatique en nuage du gouvernement du Canada

La Stratégie d’adoption de l’informatique en nuage du GC Voir la note en bas de page 1 orientera les ministères et les organismes dans l’adoption de services d’informatique en nuage qui soient plus rentables et sécuritaires. Les ministères et les organismes pourront sélectionner des services d’informatique en nuage à partir de plusieurs options, qui comprendront des prolongations aux solutions actuelles et aux offres privées et publiques en matière de nuage. La Stratégie appuie deux grands objectifs :

- aider à équilibrer la demande en matière de services de système d’information à la demande pour ces services;

- offrir une approche uniforme à la façon dont les risques de l’adoption de l’informatique en nuage seront gérés.

Bien que la Stratégie confère le pouvoir au GC dans son adoption de services d’informatique en nuage, les ministères et organismes du GC demeurent responsables de la confidentialité, de l’intégrité et de la disponibilité des services de système d’information du GC lors de la mise en place ou de la migration vers un environnement de nuage. Par conséquent, les ministères et les organismes du GC devront comprendre la sécurité du nuage et veiller à ce que les risques soient abordés de façon efficace.

2.2 Cadres de fondement

L’approche et les procédures de gestion de risque de la sécurité de l’informatique en nuage du GC ont été tirées des normes, des recommandations et des lignes directrices liées à la gestion des risques de sécurité de à l’informatique en nuage et du système d’information suivantes :

- l’orientation relative à la gestion des risques à la sécurité du système d’information du Centre de la sécurité des télécommunications (CST), qui est publiée dans la publication 33 du Conseil en matière de sécurité des technologies de l’information (ITSG-33) Voir la note en bas de page 2;

- les normes du National Institute of Standards and Technology (NIST) sur la gestion des risques à la sécurité du système d’information, qui sont propres à la série 800 de publications spéciales Voir la note en bas de page 3 Voir la note en bas de page 4;

- l’Architecture de référence de l’informatique en nuage du NIST, qui est consignée dans la publication spéciale 500-292 Voir la note en bas de page 5;

- l’Architecture de référence pour la sécurité de l’informatique en nuage, qui est documentée dans la publication spéciale 500-292 Voir la note en bas de page 6;

- le Federal Risk and Authorization Management Program (FedRAMP), qui appuie la première initiative du nuage du gouvernement des États-Unis Voir la note en bas de page 7.

2.3 Modèle de service d’informatique en nuage

L’Architecture de référence de l’informatique en nuage du NIST (publication spéciale 500-292) Voir la note en bas de page 5 présente les définitions des divers types de modèles de service. Les modèles de service décrivent, de façon générale, quel type de service le FSI offre aux consommateurs : une application, une plateforme de programmation ou des ressources informatiques brutes. Dans les scénarios d’informatique en nuage, le consommateur dans le nuage possède trois modèles de service différents parmi lesquels choisir : infrastructure comme service (IaaS), plateforme comme service (PaaS) et logiciel comme service (SaaS).

Dans un déploiement IaaS, la capacité fournie au consommateur consiste à pourvoir au traitement, au stockage, aux réseaux, ainsi qu’à d’autres ressources informatiques fondamentales, où ce dernier peut déployer et exécuter des logiciels arbitraires, qui peuvent inclure des systèmes d’exploitation et des applications.

Dans un déploiement PaaS, la capacité fournie au consommateur consiste à déployer sur l’infrastructure en nuage des applications qu’il a acquises ou créées à l’aide de la programmation, de bibliothèques, de services et d’outils pris en charge par le fournisseur.

Dans un déploiement SaaS, la capacité fournie au consommateur consiste à utiliser les applications du fournisseur qui s’exécutent sur une infrastructure en nuage. Les applications sont accessibles à partir de plusieurs dispositifs clients au moyen d’une interface de client léger, comme un navigateur Web (p. ex., courriel axé sur le Web) ou une interface de programme.

2.4 Modèles de déploiement de l’informatique en nuage

Les modèles de déploiement décrivent la relation entre le fournisseur de services d’informatique en nuage et le consommateur de services d’informatique en nuage – par exemple, le consommateur pourrait être une de plusieurs entités qui utilisent le service en nuage d’un fournisseur, il peut avoir un accès exclusif à un service en particulier, ou il peut posséder et exploiter son propre nuage. Il existe quatre modèles de déploiement du nuage selon la NIST Voir la note en bas de page 5 : public, privé, communautaire et hybride.

Dans un nuage public, l’infrastructure d’informatique en nuage est fournie pour une utilisation offerte au public en général. Elle peut appartenir, être gérée et être exploitée par une organisation commerciale, une organisation scolaire ou une organisation gouvernementale, ou une combinaison de celles-ci. Elle existe dans les locaux du fournisseur de nuage.

Dans un nuage privé, l’infrastructure d’informatique en nuage est fournie pour l’usage exclusif d’une seule organisation composée de nombreux consommateurs (p. ex., des unités fonctionnelles). Il peut appartenir, être géré et être exploité par l’organisation, un tiers ou une combinaison de ceux-ci et peut exister dans les locaux du fournisseur ou en dehors de ceux-ci.

Dans un nuage communautaire, l’infrastructure d’informatique en nuage est fournie pour l’usage exclusif d’une collectivité particulière de consommateurs provenant d’organisations qui ont des préoccupations communes (p. ex., une mission, des exigences de sécurité, une politique et des considérations liées à la conformité). Il peut appartenir, être géré et être exploité par une ou plusieurs des organisations dans la collectivité, un tiers ou une combinaison de ceux-ci et peut exister dans les locaux du fournisseur ou en dehors de ceux-ci.

Dans un nuage hybride, l’infrastructure d’informatique en nuage est un composé de deux ou plusieurs infrastructures en nuage distinctes (privé, communautaire ou public) qui demeurent des entités uniques, mais qui sont liés ensemble par une technologie normalisée ou propriétaire permettant la portabilité des données et des applications.

2.5 Acteurs

Pour réussir, l’approche de gestion de risque de la sécurité de l’informatique en nuage du GC se fonde sur les activités de plusieurs acteurs, certains fonctionnent de façon indépendante du GC. Ces acteurs sont les suivants :

- Fournisseur de services d’informatique en nuage (FSI) : Tout fournisseur commercial de services d’informatique en nuage qui souhaite offrir ses services au GC. Un FSI pourrait détenir une certificationVoir la note en bas de page 16 ou non pour ses services d’informatique en nuage lorsqu’il participe pour la première fois au processus de gestion des risques du GC.

- Courtier en services d’informatique en nuage : Une organisation qui joue le rôle d’intermédiaire entre les FSI et les consommateurs en fournissant différents types de services de courtage, y compris le marché du nuage.

- Organisation de consommateurs du GC : Tout ministère ou organisme du GC qui souhaite acquérir un service d’informatique en nuage afin de mettre en œuvre un service d’informatique en nuage du GC.

- Évaluateur de la sécurité de tierce partie : Toute organisation fonctionnant de façon indépendante des FSI et du GC qui mène des évaluations de sécurité sous un ou plusieurs programmes de certification de sécurité.

- Évaluateur de la sécurité du GC : Une organisation du GC (ou une personne agissant au nom de celle-ci) qui mène des évaluations de la sécurité des services d’informatique en nuage.

- Évaluateur de la sécurité du ministère : Une organisation ministérielle (ou une personne agissant au nom de celle-ci) qui mène des évaluations de sécurité des services d’informatique en nuage du GC.

- Autorisateur : L’organisation du GC chargée de la sécurité d’un service d’informatique en nuage du GC et qui doit autoriser ses opérations en fonction des résultats des évaluations de sécurité.

2.6 Courtier en matière d’informatique en nuage du GC et marché

Services partagés Canada (SPC) jouera le rôle de courtier en matière d’informatique en nuage pour le GC. Par conséquent, SPC sera chargé d’ajouter des services autorisés d’informatique en nuage des FSI commerciaux dans un marché de l’informatique en nuage aux fins de sélection et de consommation par les organisations consommatrices du GC. SPC sera également responsable des autres responsabilités générales de courtier en matière d’informatique en nuage, y compris la gestion des relations avec les FSI, la facturation, et la surveillance de la consommation des services d’informatique en nuage.

3. Approche de gestion des risques à la sécurité de l’informatique en nuage du GC

-

Titres de la section

- 3.1 Aperçu du processus

- 3.2 Catégorisation de la sécurité

- 3.3 Sélection du profil des mesures de sécurité

- 3.4 Déploiement de l’informatique en nuage et sélection du modèle de service

- 3.5 Mise en œuvre des mesures de sécurité

- 3.6 Évaluation de sécurité et autorisation

- 3.7 Surveillance continue et maintien de l’autorisation

La présente section décrit l’approche de gestion des risques à la sécurité de l’informatique en nuage du GC pour la mise en œuvre de la Stratégie d’adoption de l’informatique en nuage du GC.

3.1 Aperçu du processus

Les ministères et organismes du GC sont ultimement responsables des risques de sécurité encourus par leur utilisation de services de système d’information offerts par des fournisseurs externes, y compris les services d’informatique en nuage fournis par les FSI et les courtiers en matière d’informatique en nuage. Par conséquent, le GC doit adopter une approche structurée de gestion des risques qui rend compte de l’ajout de services d’informatique en nuage dans leurs services de système d’information pour appuyer leurs objectifs et leurs résultats de programme.

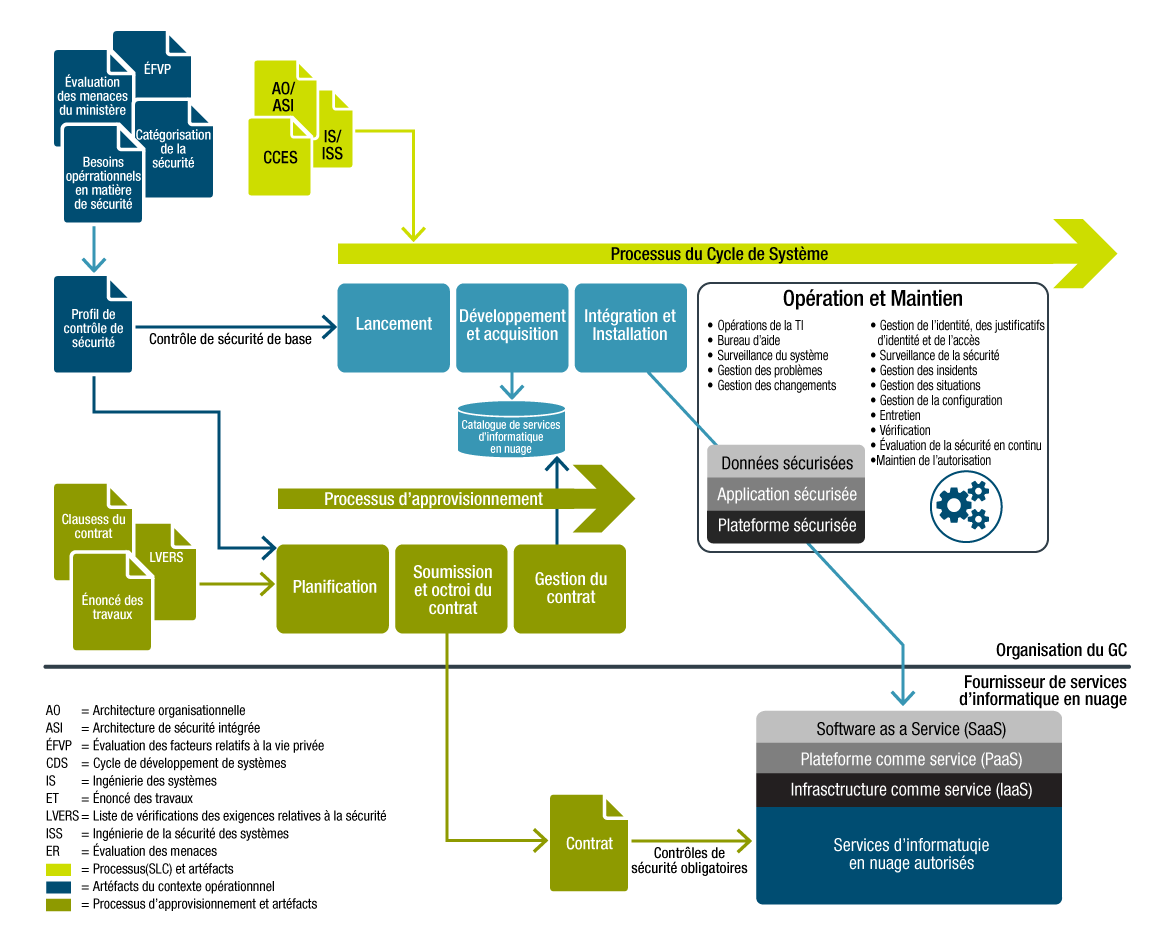

Comme le montre la figure 3-1, le processus de gestion des risques à la sécurité de l’informatique en nuage du GC est composé d’une série de procédures mises en place par une combinaison de ressources des FSI et du GC, à l’exception de l’autorisation, puisque cette procédure demeure une responsabilité gouvernementale inhérente qui est directement liée à la gestion des risques de sécurité du système d’information.

Figure 3-1 - Version textuelle

Le processus gestion des risques à la sécurité informatique en nuage du GC est constitué d’une série d’activités, soit :

- effectuer la catégorisation de la sécurité;

- sélectionner un ensemble approprié de mesures de sécurité, de modèles de déploiement de l’informatique en nuage, de modèles de services d’informatique en nuage;

- évaluer les services d’informatique en nuage, mettre en œuvre les mesures de sécurité du GC, autoriser les opérations;

- surveiller continuellement l’état d’autorisation et le tenir à jour.

3.2 Catégorisation de la sécurité

Catégorie de sécurité

Une catégorie de sécurité caractérise une activité opérationnelle selon la gravité des préjudices (niveau de préjudice) possibles qui résultent d’une compromission en tenant compte des objectifs de sécurité (confidentialité, intégrité et disponibilité).

La catégorisation de la sécurité est une activité fondamentale de l’approche de gestion des risques à la sécurité de l’informatique en nuage du GC, car elle fournit le fondement pour la sélection d’un profil des mesures de sécurité approprié pour les services d’informatique en nuage du GC. Tout au long de ce processus, les activités opérationnelles qui seront prises en charge par un service d’informatique en nuage du GC sont relevées et catégorisées, et le service du GC hérite de la catégorie de sécurité résultante. La catégorie de sécurité est ensuite utilisée pour sélectionner un profil convenable.

Les activités opérationnelles sont catégorisées tout d’abord en déterminant les préjudices prévus causés par des menaces de compromission du système d’information aux intérêts nationaux et non nationaux qu’elles servent, puis d’après la détermination du niveau de ces préjudices.

Figure 3-2 - Version textuelle

Le processus gestion des risques à la sécurité de l’informatique en nuage du GC est constitué d’une série d’activités, soit :

- déterminer les processus opérationnels et les actifs d’information [avec les entrées des] initiatives ministérielles, des missions et des mandats, de la TI et des stratégies informatiques en nuage;

- évaluer les niveaux de préjudice à l’égard des processus et des actifs (liés aux dimensions de confidentialité, d’intégrité et de disponibilité) avec les entrées du GC et l’orientation du ministère en matière de sécurité, telle que les instruments de politique, ITSG-33, NIST, etc.);

- déterminer la catégorie de sécurité, y compris la valeur maximale;

- documenter les constatations de la catégorisation de la sécurité dans un rapport sur la catégorisation de la sécurité qui est approuvé par le propriétaire fonctionnel.

3.2.1 Concept de la valeur maximale

Une activité opérationnelle peut être composée de processus opérationnels et d’actifs d’information avec différents niveaux de préjudices évalués. Par exemple, un type de renseignements connexes peut avoir un niveau de préjudices évalués de faible et un autre type de renseignements connexes un niveau de préjudices évalués de moyen pour le même objectif de sécurité. De manière semblable, un service du GC peut appuyer plusieurs activités opérationnelles, chacune composée de processus opérationnels et des actifs d’information. Ces valeurs individuelles sont importantes et devraient être consignées. Cependant, pour les besoins de sélectionner le profil des mesures de sécurité de l’informatique en nuage le plus approprié, la catégorie de sécurité du service du GC devrait tenir compte du niveau de préjudice le plus élevé de tous les processus opérationnels et actifs d’information connexes.

Par conséquent, la détermination de la catégorie de sécurité d’un service du GC exige au propriétaire fonctionnel de considérer les catégories de sécurité de tous les processus opérationnels et actifs d’information connexes. Pour un service du GC donné, les valeurs du niveau de préjudice potentiel attribué aux objectifs de sécurité respectifs (confidentialité, intégrité, disponibilité) doivent être les valeurs les plus élevées (c’est-à-dire, ligne des hautes eaux) à partir des catégories de sécurité qui ont été déterminées pour chacun des processus opérationnels et actifs d’information.

For par exemple, un ministère peut décider de mettre en place un service de système d’information pour appuyer deux activités opérationnelles, une ayant une catégorie de sécurité générale de (Protégé A, intégrité moyenne, disponibilité moyenne), et une autre ayant une catégorie de sécurité globale de (Protégé B, intégrité moyenne, disponibilité faible). Dans ce cas, comme le démontre la tableau 3-1, le service de système d’information serait attribué la catégorie de sécurité de (Protégé B, intégrité moyenne, disponibilité moyenne).

| Activité opérationnelles à êtres supportés par le service de TI du GC | Catégorie de sécurité | ||

|---|---|---|---|

| Confidentialité | Intégrité | Disponibilité | |

| Activité opérationnelle 1 | Protégé A | Medium | Medium |

| Activité opérationnelle 2 | Protégé B | Medium | Faible |

| Service de TI du GC | Protégé B | Medium | Medium |

3.3 Sélection du profil des mesures de sécurité

Profil des mesures de sécurité

Dans de cas, le service de la TI hériterait de la catégorie de sécurité (Protégé B, intégrité moyenne, disponibilité moyenne) comme la valeur maximale dans chacune des dimensions de confidentialité, intégrité et disponibilité.

Dans le cadre de la Stratégie d’adoption de l’informatique en nuage du GC Voir la note en bas de page 1, des profils des mesures de sécurité ont été élaborés pour des services d’informatique en nuage du GC Voir la note en bas de page 8. Ces profils sont dérivés de profils génériques élaborés par le CST (annexe 4 de l’ITSG-33 Voir la note en bas de page 2) du CST et la NIST (publication spéciale 800-53 Voir la note en bas de page 9)

Les profils pour l’informatique en nuage du GC :

- Représentent les mesures de sécurité de base qui doivent être mis en place par les FSI et les organisations consommatrices du GC aux niveaux de catégorie de sécurité sélectionnés.

- RIntègre un certain nombre des mesures de sécurité propres au Canada (appelé par des lois canadiennes ou des instruments de politique), qui sont décrites dans le répertoire de l’ITSG-33 du CST.

- RPrécise quelles mesures de sécurité relèvent de la responsabilité des FSI à mettre en œuvre et exécuter.

À la mise en œuvre d’un service d’informatique en nuage du GC, les organisations consommatrices du GC doivent sélectionner le bon profil des mesures de sécurité de l’informatique en nuage du GC. Une fois sélectionné, un profil d’informatique en nuage du GC constitue la base pour mettre en œuvre et évaluer les mesures de sécurité dans les services du GC fondés sur l’informatique en nuage.

3.4 Déploiement de l’informatique en nuage et sélection du modèle de service

Comme le décrit la section 2, les services d’informatique en nuage de système d’information fonctionnent dans divers modèles de déploiement (public, privé, communautaire, et hybride) et modèles de service (IaaS, PaaS, et SaaS). Au déploiement d’un service d’informatique en nuage, les organisations consommatrices du GC doivent déterminer le type de déploiement d’informatique en nuage et de service d’informatique en nuage pour leur service du GC. Cette sélection sera motivée par plusieurs facteurs; par exemple, la nature du service du GC, le niveau de contrôle que l’organisation consommatrice du GC veut avoir sur la plateforme sous-jacente, et le niveau d’expertise et de maturité de l’organisation consommatrice du GC dans l’utilisation et la tenue à jour des environnements de système d’information fondés sur l’informatique en nuage.

3.5 Mise en œuvre des mesures de sécurité

Lorsque vous mettez en œuvre un profil d’informatique en nuage du GC, le FSI est responsable d’une grande partie des mesures de sécurité de base. Toutefois, afin de répondre aux exigences de sécurité du GC, il existe plusieurs mesures de sécurité qu’une organisation consommatrice du GC doit mettre en œuvre entièrement ou en partie. La figure 3-3 donne un aperçu du partage des responsabilités pour la mise en œuvre des mesures de sécurité entre le FSI et l’organisation de consommateurs du GC.

Figure 3-3 - Version textuelle

Étendue des responsabilités pour les mesures de sécurité aux différentes couches architecturales s’appliquant aux modèles de service d’informatique en nuage.

Infrastructure comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Application

- Plateforme

- Géré par le fournisseur de service

- Abstraction des ressources et contrôle

- Matériel

- Installation

Plateforme comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Applications

- Géré par le fournisseur de services

- Plateforme

- Abstraction des ressources et contrôle

- Matériel

- Installation

Logiciel comme service

- Géré par le consommateur

- Accès et identité de l’utilisateur

- Données

- Géré par le fournisseur de services

- Applications

- Plateforme

- Abstraction des ressources et contrôle

- Matériel

- Installation

La nature des mesures de sécurité qu’une organisation consommatrice du GC doit mettre en œuvre dans le cadre d’un service d’informatique en nuage est dictée par le modèle de service selon lequel le service du GC est déployé. Par exemple, si le modèle de service d’informatique en nuage est IaaS, l’organisation consommatrice du GC doit mettre en œuvre des mesures de sécurité des couches de plateforme et d’application de la pile technologique. Ceux-ci comprennent les mesures de sécurité pour le contrôle d’accès, l’audit et la responsabilisation, l’identification et l’authentification, la protection des systèmes et des communications, la gestion de la configuration, la planification d’urgence, l’intervention en cas d’incident, la maintenance, et l’intégrité des systèmes et de l’information. Même sous le modèle de service d’informatique en nuage SaaS, l’organisation consommatrice du GC doit mettre en œuvre des mesures pour gérer l’accès des utilisateurs, mener des audits, et intervenir en cas d’incident.

3.6 Évaluation de sécurité et autorisation

Autorisation

Processus continu qui consiste à obtenir et à maintenir une décision de gestion officielle, prise par un cadre supérieur, à autoriser l’exploitation d’un système d’information et à accepter explicitement le risque lié à son utilisation pour mener un ensemble d’activités opérationnelles en s’appuyant sur l’application d’un ensemble convenu de mesures de sécurité et sur les résultats d’une évaluation de sécurité continueVoir la note en bas de page 2.

Il existe divers scénarios pour la mise en place des services d’informatique en nuage du GC, chacun comportant divers scénarios d’évaluation de sécurité et d’autorisation :

- Services organisationnels de système d’information : Ces services de système d’information fournis par un ministère du GC à d’autres ministères du GC à l’échelle du gouvernement. La responsabilité de l’évaluation de sécurité et autorisation relève du propriétaire fonctionnel ou de l’organisation des services ministériels.

- Services ministériels de système d’information : Ces services de système d’information sont demandés par les ministères aux seules fins de satisfaire une exigence liée à la capacité ministérielle interne. La responsabilité de l’évaluation de sécurité et autorisation relève du propriétaire fonctionnel ou dans le ministère cherchant la capacité.

3.6.1 Évaluation de sécurité

À la mise en œuvre d’un service d’informatique en nuage du GC, les mesures de sécurité nécessaires doivent être évaluées afin de déterminer la mesure dans laquelle ils sont correctement mis en œuvre, fonctionnent comme prévu et produisent le résultat voulu en ce qui concerne le respect des exigences de sécurité opérationnelle. Comprendre l’efficacité globale des mesures de sécurité est essentiel en vue de déterminer et gérer les risques résiduels sous lesquels le service d’informatique en nuage du GC fonctionnera.

Comme l’illustre la figure 3-4, la portée des profils d’informatique en nuage du GC ne comprend pas que l’infrastructure sur les services d’informatique en nuage des FSI, mais également toutes les composantes de l’infrastructure des FSI et du GC qui sont utilisés pour offrir et consommer le service d’informatique en nuage du GC. Par conséquent, les FSI doivent mener des évaluations de sécurité pour les mesures de sécurité qui s’inscrivent dans le cadre de leurs responsabilités.

Les résultats de ces évaluations de sécurité représentent des parties importantes de la trousse de documents que les responsables autorisés doivent tenir compte afin de déterminer s’ils doivent autoriser ou non des opérations du service d’informatique en nuage du GC et accepter les risques résiduels.

3.6.2 Schématiser les mesures de sécurité selon les programmes de certification existants

Puisqu’une organisation consommatrice du GC n’exerce pas un contrôle direct sur toutes les mesures de sécurité dans un service d’informatique en nuage du GC, ou une visibilité suffisante dans la conception, l’élaboration, l’installation, et l’évaluation de ces mesures de sécurité, des approches d’évaluation de sécurité de rechange doivent être appliquées. Dans l’approche de gestion des risques à la sécurité de l’informatique en nuage du GC, ceci est effectué par l’évaluateur de la sécurité du GC en tenant compte d’autres évaluations de sécurité qui ont été menées, ou sont en cours. Les résultats de ces évaluations de sécurité, s’ils sont jugés applicables et fiables, sont intégrés dans les évaluations de sécurité du GC.

Dans le contexte de l’approche de gestion des risques à la sécurité de l’informatique en nuage du GC, ces évaluations de sécurité consistent principalement en des certifications par des tiers. Une certification par des tiers exige un tiers indépendant qui est objectif et qui applique des normes professionnelles aux preuves qu’il examine et produit. Une autoévaluation a moins de valeur parce qu’elle n’est pas examinée par un tiers.

Les profils des mesures de sécurité du GC comprennent la schématisation des certifications de sécurité existantes afin d’orienter l’évaluateur de la sécurité du GC à associer des preuves acceptables aux mesures de sécurité requises.

Figure 3-4 - Version textuelle

L’approche de gestion des risques à la sécurité informatique en nuage du GC comprend le concept de réutilisation de la preuve de certification. Le profil des mesures de sécurité du GC pour l’informatique en nuage comprend la schématisation de preuves acceptables provenant des certifications de l’industrie, telles que les rapports de vérification AICPA SOC 2, la certification de niveau 2 CSA STAR, la certification ISO 27001 par un tiers.

Les mesures de sécurité propres aux Canadiens ou les mesures ministérielles nécessiteront des preuves supplémentaires ainsi qu’une évaluation du GC de ces mesures de sécurité supplémentaires.

3.6.3 Évaluation des mesures de sécurité supplémentaires

Comme illustré dans la figure 3-4, les certifications par des tiers ne couvrent pas les mesures de sécurité propres aux Canadiens sélectionnées pour les profils d’informatique en nuage du GC. Dans le cadre du processus d’approvisionnement, d’autres exigences de sécurité et clauses de contrat devraient être incluses afin de veiller à ce que les FSI fournissent les preuves nécessaires que l’évaluateur de la sécurité du GC peut valider. On prévoit que les processus et procédures normalisés de gestion des risques de sécurité du GC seront suivis à l’exécution de ces activités supplémentaires d’évaluation de la sécurité.

Les organisations consommatrices du GC sont responsables de l’évaluation de la sécurité des mesures de sécurité qui leur sont attribuées dans les profils de l’informatique en nuage du GC. Comme illustré dans la figure 3-4, cette responsabilité s’élargit à tout autre mesure de sécurité ayant été mis en œuvre pour satisfaire aux exigences ministérielles. Les organisations consommatrices du GC doivent appliquer ces mesures de sécurité aux activités d’évaluation de la sécurité suivantes à la suite des processus et procédures normalisés de gestion des risques de sécurité des ministères ou du GC.

3.6.4 Superposition d’autorisations

Dans l’espace de l’informatique en nuage, plusieurs systèmes se fient à d’autres fournisseurs d’informatique en nuage afin de fournir un ensemble complet de services pour le client final. Par exemple, un fournisseur de logiciels qui exploite un fournisseur d’infrastructure pour faire une offre SaaS. Dans ce cas, le fournisseur de logiciels héritera des mesures de sécurité ayant été mises en œuvre par le fournisseur d’infrastructure.

L’approche de gestion des risques à la sécurité de l’informatique en nuage du GC permet la superposition d’autorisations comme composantes de base. Dans ce modèle, l’autorisation pour chaque système de nuage doit seulement décrire la mise en œuvre de ce système spécifique. Par exemple, un fournisseur de services SaaS ne préciserait pas dans sa propre documentation les détails de la mise en œuvre ou la preuve liée au service d’infrastructure dont il tire parti. Ceci réduit le nombre de certifications ou d’évaluations de sécurité, élimine la redondance dans les dossiers d’autorisation et garde les autorisations délimitées par des limites des systèmes d’information.

À peu près de la même façon que le fournisseur de services dans l’exemple ci-dessus s’appuie sur le fournisseur d’infrastructure pour offrir des services, le fournisseur de logiciels s’appuie également sur la mise en œuvre de sécurité et l’autorisation du fournisseur d’infrastructure pour appuyer sa mise en œuvre de sécurité et son autorisation. En conséquence, si un FSI a hérité des mesures, l’autorisation de ce FSI dépendra de l’autorisation du FSI duquel il hérite les mesures et des systèmes qu’il utilise pour offrir le service final.

Figure 3-5 - Version textuelle

Le cas d’utilisation de la superposition d’autorisations comprend plusieurs couches, soit :

- pour les couches de l’IaaS et de la PaaS, un certain nombre de mesures seront évaluées conformément à ISO27001, AICPA SOC2 ou à une autre certification ou audit dans le cadre d’une autorisation provisoire du fournisseur de services;

- pour les couches du SaaS, un certain nombre de mesures seront évaluées conformément à ISO27001, AICPA SOC2 ou à une autre certification ou audit dans le cadre d’une autorisation provisoire du fournisseur de services;

- les mesures ministérielles supplémentaires seront évaluées par le ministère.

Le résultat est une autorisation ministérielle qui englobe les autorisations provisoires en plus de l’évaluation des mesures ministérielles.

3.6.5 Réutilisation des autorisations

Un service d’informatique en nuage qui a été autorisé en vertu d’un programme de certification de sécurité du système d’information acceptable peut être réutilisé d’un ministère à un autre avec des exigences semblables. Les blocs du fournisseur de services à la figure 3-5 représentent les services que chaque association de consommateurs du GC utilise et tire parti du point de vue de l’autorisation. Dans cette vue, si une autre organisation consommatrice du GC s’abonne aux mêmes services d’informatique en nuage, alors la prochaine organisation consommatrice du GC devra confirmer que le profil de sécurité choisi répond à ses besoins opérationnels, mais s’il est acceptable, elle sera tenue de terminer l’évaluation de sécurité et l’autorisation des composantes ministérielles du service du système d’information.

À l’octroi d’une autorisation au niveau du ministère, une organisation consommatrice du GC doit autoriser l’utilisation du service d’informatique en nuage du GC tout entier, qui est composé des services d’informatique en nuage et du service ministériel de système d’information qui sera hébergé dans le cadre de ces services d’informatique en nuage. Cependant, si les services d’informatique en nuage ont déjà été autorisés pour utilisation dans le cadre d’un service d’informatique en nuage du GC sous le même profil d’informatique en nuage du GC, alors l’organisation consommatrice du GC n’a besoin qu’à se préoccuper de l’autorisation de la composante du service du GC.

3.7 Surveillance continue et maintien de l’autorisation

L’approche de gestion des risques liés à l’informatique en nuage du GC va au-delà de la mise en œuvre en ce qu’elle intègre des activités de surveillance continue et d’entretien des autorisations dans le cadre de l’étape opérationnelle des services d’informatique en nuage du GC. Au moyen de la surveillance continue, les organisations consommatrices du GC sont dotées des capacités nécessaires pour trouver les écarts de sécurité de l’état d’autorisation dans les FSI et les composantes du GC des services d’informatique en nuage du GC. Au moyen du maintien de l’autorisation, les organisations consommatrices du GC sont alors dotées des capacités nécessaires pour réagir à ces écarts de façon rapide et efficace.

4. Procédures de gestion de risque de la sécurité de l’informatique en nuage du GC

-

Titres de la section

- 4.1 Rôles et responsabilités

- 4.2 Déterminer la catégorie de sécurité du service du GC

- 4.3 Sélectionner le profil des mesures de la sécurité de l’informatique en nuage du GC

- 4.4 Sélectionner (ou confirmer) les modèles de déploiement et de service

- 4.5 Évaluer la mise en œuvre des mesures de sécurité dans l’offre de service d’informatique en nuage

- 4.6 Mettre en œuvre des mesures de sécurité dans le cadre du service du GC

- 4.7 Évaluer la mise en œuvre des mesures de sécurité dans le cadre du service du GC

- 4.8 Autoriser l’exploitation du service d’informatique en nuage du GC

- 4.9 Opérations et entretien du systèmee

- 4.10 Surveiller et maintenir constamment les autorisations

Cette section décrit plus en détail les procédures de gestion des risques de sécurité que les ministères et les organismes du GC, en tant qu’organisations consommatrices du GC, doivent achever pour acquérir les bonnes offres de services d’informatique en nuage lors de la mise en œuvre ou du déplacement de services du GC dans le nuage.

Il est recommandé d’intégrer ces procédures dans un cycle de vie du développement de systèmes (CVDS) comme le décrit la section 5.1.

4.1 Rôles et responsabilités

Le tableau ci-dessous précise les rôles et responsabilités de divers auteurs en ce qui concerne les procédures de gestion des risques de sécurité. Tous les rôles, à l’exception du FSI et de l’évaluateur de la sécurité des tiers, sont des rôles ministériels ou du GC, selon le type de service de système d’information mis en œuvre (propre à l’organisation, au ministère, entre autres).

| Activités de sécurité | Rôles | ||||||||

|---|---|---|---|---|---|---|---|---|---|

| Organisation consommatrice du GC | Évaluateur de la sécurité du GC | Courtier en matière d’informatique en nuage | FSI | Évaluateur de la sécurité des tiers | |||||

| Propriétaire fonctionnel | Chargé de projet | Praticiens de la TI | Praticiens de sécurité de la TI | Évaluateurs de la sécurité du ministère | |||||

Notes du tableau 4-1

|

|||||||||

| 4.2 Déterminer la catégorie de sécurité du service du GC. | R,A | C | C | C | |||||

| 4.3 Sélectionner le profil des mesures de la sécurité de l’informatique en nuage du GC. | A,I | R | C | C | I | ||||

| 4.4 Sélectionner les modèles de déploiement et de service. | A,C | R | C | C | I | C | |||

| 4.5 Évaluer les mesures de sécurité dans les offres de services d’informatique en nuage. | I | A | C | R | R | C | C | C | |

| 4.6 Mettre en œuvre des mesures de sécurité dans le cadre du service du GC. | I | A | R | R | C | C | C | C | |

| 4.7 Évaluer les mesures de sécurité dans le cadre du service du GC. | I | A | C | C | R | ||||

| 4.8 Autoriser l’exploitation du service d’informatique en nuage du GC. | R,A | C | C | C | C | C | C | ||

| 4.9 Exploiter le service de la TI du GC fondé sur l’informatique en nuage. | I | R | R | C | I,C | R | R | ||

| 4.10 Surveiller et maintenir constamment les autorisations. | A,R,I | R | R | R | R | R | R | R | |

4.2 Déterminer la catégorie de sécurité du service du GC

Qui : Propriétaires fonctionnels en consultation avec les praticiens de la sécurité de la TI.

Quoi : Déterminer la catégorie de sécurité du service du GC qui sera hébergée dans un service d’informatique en nuage.

Quand : La catégorie de sécurité d’un service du GC est nécessaire afin de déterminer le modèle de déploiement en nuage qui est applicable, et le profil des mesures de la sécurité qui convient le mieux. Cette activité devrait se produire tôt dans le processus du CVDS et elle est essentielle à l’approvisionnement et au déploiement approprié des capacités et modèles de déploiement dans le nuage adéquat au sein de la Stratégie d’adoption de l’informatique en nuage du GC.

Comment : À l’aide des sous-activités décrites ci-dessous.

Un outil de catégorisation de la sécurité est disponible pour appuyer les organisations consommatrices du GC dans l’exécution de catégorisation de la sécurité. Cet outil fournit une méthodologie normalisée pour saisir les renseignements sur les processus opérationnels et les actifs d’information, évaluer les niveaux de préjudice et extrapoler une catégorie de sécurité de ligne de limite supérieure pour la confidentialité, l’intégrité et la disponibilité.

4.2.1 Déterminer les processus opérationnels et les actifs d’information connexes

Pour l’organisation consommatrice du GC, la première étape de la catégorisation de sécurité consiste à déterminer tous les processus opérationnels et les actifs d’information connexes associés ou prise en charge par le service du GC. Plusieurs sources permettent de déterminer et de décrire les processus opérationnels et les actifs d’information liés à l’activité opérationnelle. Ces sources comprennent les suivantes :

- analyses de rentabilisation, analyse des répercussions sur les activités (ARA);

- concepts des opérations (CONOPS);

- concept d’opérations;

- Architecture d’alignement des programmes (AAP) du ministère;

- documentation de l’architecture intégrée qui comprend normalement une description suffisamment détaillée des processus opérationnels et des actifs d’information;

- discussions ou entrevues avec des analystes opérationnels et d’autres représentants des collectivités opérationnelles concernées;

- patrons de référence de services pour le Modèle de référence stratégique du gouvernement canadien (MRSG) du Secrétariat du Conseil du Trésor (SCT) Voir la note en bas de page 10, qui peuvent également être utiles pour déterminer et décrire les processus opérationnels.

4.2.2 Évaluer les préjudices liés aux menaces de compromission

Une fois que les processus opérationnels et les actifs d’information connexes ont été déterminés, l’organisation consommatrice du GC mènera une évaluation des préjudices. Les organisations consommatrices du GC devraient évaluer les préjudices liés à leurs processus opérationnels et aux actifs d’information connexes en recourant à un processus ministériel. Ce processus devrait avoir recours à des équipes multidisciplinaires qui regroupent des représentants des domaines opérationnels, juridiques, de l’accès à l’information et du respect de la vie privée.

4.2.3 Déterminer la catégorie de sécurité du service du GC

En appliquant le concept de ligne de limite supérieureVoir la note en bas de page 17, l’organisation consommatrice du GC extrapole à partir de l’évaluation des préjudices de la catégorie du service du GC à héberger sur un service d’informatique en nuage. Le résultat est la catégorie de sécurité du service du GC.

4.2.4 Documenter et accepter les résultats de la catégorisation de la sécurité

L’organisation consommatrice du GC devrait documenter et accepter officiellement les résultats de l’activité de catégorisation de la sécurité. Les résultats peuvent être regroupés dans un rapport de catégorisation de la sécurité comme suit :

- une courte description des processus opérationnels et actifs d’information connexes;

- une description des préjudices prévus liés aux menaces de compromission;

- les niveaux des préjudices prévus en ce qui concerne la confidentialité, l’intégrité et la disponibilité;

- la justification de l’attribution des niveaux de préjudice;

- la catégorie de sécurité de chaque activité opérationnelle;

- la catégorie de sécurité du service du GC;

- une déclaration d’acceptation explicite des intervenants de la catégorie de sécurité.

4.3 Sélectionner le profil des mesures de la sécurité de l’informatique en nuage du GC

Qui : Chargé de projet en consultation avec les praticiens de la sécurité de la TI.

Quoi : Sélectionner le bon profil des mesures de la sécurité de l’informatique en nuage du GC.

On s’attend à ce que les organisations consommatrices du GC sélectionnent un des profils en nuage du GC, qui ont été spécialement conçus à cette fin, et qu’elles adaptent les mesures de sécurité dans le cadre de leurs responsabilités, selon leurs besoins.

En sélectionnant un profil d’informatique en nuage du GC, les autorités du projet, avec l’appui des praticiens de la sécurité de la TI, devraient effectuer les tâches suivantes :

- valider l’applicabilité du contexte opérationnel;

- valider l’applicabilité du contexte technique;

- valider l’applicabilité du contexte de menace.

Quand : Avant l’approvisionnement d’un service d’informatique en nuage ou dans le cadre de la sélection d’une offre de service d’informatique en nuage déjà autorisée.

Comment : Après avoir rempli la catégorisation de sécurité, l’organisation consommatrice du GC sélectionne le profil des mesures de sécurité qui correspond à la catégorie de sécurité du service du GCVoir la note en bas de page 18. Les profils en nuage du GC spécifient les ensembles minimums de mesures de sécurité que les FSI et les organisations consommatrices du GC doivent mettre en place pour répondre aux exigences du GC, telles qu’elles sont été définies pour les catégories de sécurité particulières.

4.4 Sélectionner (ou confirmer) les modèles de déploiement et de service

Qui : Chargé de projet en consultation avec le propriétaire fonctionnel, le courtier en matière d’informatique en nuage du GC, les praticiens de la TI, et les praticiens de la sécurité de la TI.

Quoi : Les renseignements recueillis durant l’étape de catégorisation de la sécurité aident l’organisation consommatrice du GC à sélectionner le modèle de déploiement dans le nuage et le modèle de service qui répond le mieux à son expertise interne et aux niveaux d’assurance requis.

Quand : Avant l’approvisionnement d’un service d’informatique en nuage ou dans le cadre de la sélection d’une offre de service d’informatique en nuage déjà autorisée.

Comment : En fonction des stratégies de système d’information du GC et des ministères et la catégorie de sécurité du service du GC à héberger sur un service d’informatique en nuage, l’organisation consommatrice du GC sélectionne ou confirme le modèle de déploiement et le modèle de service de l’informatique en nuage les plus appropriés. Il faut tenir compte de la disponibilité des services d’informatique en nuage dans le marché, les capacités de ces services d’informatique en nuage, la catégorie de sécurité du service du GC, de même que des autres aspects des charges de travail du système d’information dans la décision de passer aux services d’informatique en nuage ou de les adopter.

4.5 Évaluer la mise en œuvre des mesures de sécurité dans l’offre de service d’informatique en nuage

Qui : L’évaluateur de la sécurité du GC en consultation avec le FSI et un évaluateur de la sécurité des tiers. De même, l’évaluateur de la sécurité du ministère si l’organisation consommatrice du GC s’attend à ce que le FSI effectue les mesures de sécurité ministériels.

Quoi : Évaluer la mise en place par le FSI des mesures de sécurité dans le profil d’informatique en nuage du GC sélectionné afin de veiller à ce que l’on atténue de façon appropriée les menaces susceptibles de compromettre la confidentialité, l’intégrité ou la disponibilité de l’information et des services du GC à être héberger dans le cadre du service d’informatique en nuage.

Quand : Pendant le processus d’approvisionnement, une évaluation de sécurité initiale de niveau élevé est effectuée à la réception de la réponse du fournisseur afin d’évaluer la conformité de la soumission. Après la sélection des fournisseurs, une évaluation de sécurité de la collection complète de preuves et de résultats d’évaluation est effectuée.

Comment : L’évaluateur de la sécurité du GC (et l’évaluateur de la sécurité du ministère, au besoin) évalue la mise en place des mesures de sécurité, de préférence en examinant les preuves d’évaluation de sécurité produites par le FSI selon un autre programme de certification des services de système d’information. Dans le cas où les preuves d’évaluation de sécurité ne peuvent pas être obtenues au moyen des résultats de certification par un tiers indépendant, l’évaluateur de la sécurité du GC devra obtenir l’assurance de la mise en œuvre adéquate des mesures de sécurité. Cela peut se produire dans le cas où des mesures de sécurité propres au Canada (et des mesures de sécurité du ministère) ne sont pas couvertes par les preuves fournis par le FSI.

Afin d’évaluer les mesures de sécurité dans cette situation, les évaluateurs de la sécurité utilisent les lignes directrices disponibles pour élaborer des procédures d’évaluation de la sécurité. Les procédures d’évaluation de la sécurité peuvent être tirées de différentes sources d’information, comme la publication spéciale 800-53A de la NIST, Guide for Assessing the Security Controls in Federal Information Systems and Organizations Voir la note en bas de page 11. Les procédures d’évaluation de la sécurité sont ensuite exécutées et les résultats sont consignés dans les résultats d’évaluation de la sécurité qui seront fournis au signataire autorisé pour appuyer l’autorisation.

4.6 Mettre en œuvre des mesures de sécurité dans le cadre du service du GC

Qui : Les praticiens de la TI et les praticiens de la sécurité de la TI en consultation avec l’évaluateur de la sécurité du ministère, le courtier en matière d’informatique en nuage du GC, et le FSI.

Quoi : Mettre en œuvre dans le cadre du service du GC les mesures de sécurité qui sont nécessaires aux couches mises en œuvre.

Quand : Au moment prévu durant le projet.

Comment : L’équipe du projet doit mettre en œuvre les mesures de sécurité à la suite du processus de CVDS. Les activités du CVDS peuvent varier en fonction du modèle de service d’informatique en nuage. Dans la plupart des cas, l’équipe du projet devra déterminer l’ensemble exact des mesures de sécurité à mettre en œuvre, préciser la configuration de la sécurité, et élaborer des procédures opérationnelles de sécurité pour le contrôle de l’accès, la gestion des configurations, l’intervention en cas d’incident, et l’audit. Si elle met en œuvre une plateforme-application sur IaaS ou une application sur PaaS, l’équipe du projet devra intégrer les mesures de sécurité dans les spécifications de conception du service du GC, et élaborer et tester le service du GC.

Dans la plupart des cas, l’équipe du projet de la TI devra travailler avec le courtier en matière d’informatique en nuage du GC et le FSI pour intégrer certains aspects techniques et non techniques des mesures de sécurité pour assurer la visibilité opérationnelle et la surveillance des services.

4.7 Évaluer la mise en œuvre des mesures de sécurité dans le cadre du service du GC

Qui Évaluateur de sécurité du ministère en consultation avec les praticiens de la TI et de la sécurité de la TI.

Quoi : Évaluer la mise en œuvre des mesures de sécurité dans le cadre du service du GC (c’est-à-dire, la composante du GC du service d’informatique en nuage du GC) et toutes les autres composantes de l’infrastructure du GC qui sont utilisées pour accéder au service du GC et le consommer.

Quand : Au moment prévu durant le projet.

Comment : L’organisation consommatrice du GC mène des activités d’évaluation de la sécurité dans le cadre de la mise en œuvre du service d’informatique en nuage du GC. Idéalement, les activités d’évaluation de la sécurité sont menées comme faisant partie intégrante du processus du CVDS.

4.8 Autoriser l’exploitation du service d’informatique en nuage du GC

Qui : Propriétaire fonctionnel en consultation avec le chargé de projet, les praticiens de la TI, les praticiens de la sécurité de la TI et l’évaluateur de la sécurité du ministère.

Quoi : Autoriser l’utilisation d’un service organisationnel ou d’un service ministériel du GC axé sur l’informatique en nuage.

Quand : Bien que diverses activités d’autorisation pourraient se produire durant le processus de cycle de vie du projet (p. ex., approuver le plan de projet, approuver les mesures de sécurité des systèmes), cette activité représente la décision du propriétaire du risque d’autoriser un service d’informatique en nuage du GC aux fins d’utilisation. Ce service a lieu une fois que les activités d’évaluation de la sécurité sont achevées et avant que le service d’informatique en nuage du GC soit déclaré opérationnel et est disponible aux fins d’utilisation.

Comment : À l’aide des sous-activités décrites ci-dessous. L’autorisation est effectuée dans le cadre des activités de gouvernance et de gestion des risques afin de déclarer les systèmes d’information opérationnels et les transférer des équipes de projet aux équipes opérationnelles.

4.8.1 Définir et consigner les activités de migration requises

Les conclusions de l’évaluation de sécurité informent le processus de détermination des lacunes et la formulation de recommandations en vue de leur traitement. Cela se produit en tenant compte du contexte opérationnel et des risques, car tous les services sont susceptibles d’avoir des déficiences, et les lacunes pertinentes sont celles qui peuvent clairement causer des préjudices à l’organisation. Les résultats de cette analyse mènent à un plan d’action et à des jalons (PAJ) qui abordent la façon dont le FSI et l’organisation consommatrice du GC corrigera ou atténuera les déficiences avec un échéancier convenu. Ces renseignements doivent être ajoutés à la trousse d’autorisation.

4.8.2 Assembler et soumettre la trousse d’autorisation

À la suite de la préparation du PAJ, l’équipe de projet assemble une trousse finale et la soumet aux fins d’un examen d’autorisation. Une trousse finale contiendra tous les documents créés et mentionnés pendant les activités d’évaluation de la sécurité, y compris d’autres preuves d’autorisation examinées pour les services et les composantes qui ont été hérités par le nouveau service de système d’information. Le responsable autorisé examinera la trousse d’autorisation et prendra une décision fondée sur les risques à savoir s’il faut autoriser ou non le service d’informatique en nuage du GC. La trousse contiendra une lettre d’autorisation à signer par le responsable autorisé.

4.8.3 Accorder une autorisation de fonctionnement du service d’informatique en nuage du GC

La documentation d’autorisation a pour but de documenter et de communiquer la décision d’autorisation, toute condition pour le fonctionnement du service d’informatique en nuage du GC à l’appui des exigences opérationnelles du ministère, tous les efforts et les plans de migrations requis pour réaliser ceci (de même que les dates cibles), et est un compte rendu de l’intention de la direction pour le fonctionnement du service.

4.9 Opérations et entretien du système

Qui : Les praticiens de la TI, les praticiens de la sécurité de la TI et le courtier en matière d’informatique en nuage du GC en consultation avec l’évaluateur de la sécurité du ministère et l’évaluateur de sécurité du GC.

Quoi : Exécuter les mesures de sécurité pour leurs composantes respectives conformément à leurs responsabilités opérationnelles et aux accords.

Quand : Pendant l’étape opérationnelle du service d’informatique en nuage du GC.

Comment : L’organisation consommatrice du GC et le FSI exécutent des mesures de sécurité au moyen des procédures opérationnelles de sécurité conformément aux calendriers établis. Les procédures opérationnelles de sécurité couvrent un vaste éventail d’activités, y compris :

- les activités liées aux comptes d’utilisateur, aux groupes, et aux privilèges;

- les activités liées aux identifiants et aux authentificateurs d’utilisateur;

- les évaluations de vulnérabilité et les essais de pénétration;

- les activités de sauvegarde et de restauration;

- les activités de contrôle de l’accès physique;

- les activités liées aux supports de stockage;

- les activités de configuration et de maintenance;

- la surveillance et l’établissement de rapports liés aux événements de système et de sécurité;

- l’intervention en cas d’incident et d’urgence;

- les activités d’audit.

4.10 Surveiller et maintenir constamment les autorisations

Surveillance continue de la sécurité de l’information (SCSI)

Maintenir une sensibilisation continue à la sécurité de l’information, aux vulnérabilités et aux menaces pour appuyer les décisions de gestion du risque organisationnel Voir la note en bas de page 15.

La documentation d’autorisation a pour but de documenter et de communiquer la décision d’autorisation, toute condition pour le fonctionnement du service de la TI du GC axé sur l’informatique en nuage à l’appui des exigences opérationnelles du ministère, tous les efforts et les plans de migrations requis pour réaliser ceci (de même que les dates cibles), et est un compte rendu de l’intention de la direction pour le fonctionnement du service.

Qui : Le propriétaire fonctionnel, les praticiens de la TI, les praticiens de la sécurité de la TI, l’évaluateur de la sécurité du ministère, le FSI et l’évaluateur de la sécurité des tiers.

Quoi : La surveillance et le maintien constants de l’autorisation durant l’étape fonctionnelle d’un service d’informatique en nuage du GC. Dans le contexte de l’adoption du GC d’offres de services d’informatique en nuage, l’approche de surveillance continue définit comment les mesures de sécurité de services d’informatique en nuage du GC sont surveillés avec le temps, comment les données de surveillance sont utilisées pour déterminer si ces services fonctionnent toujours selon leurs paramètres d’autorisation, et les mesures à prendre lorsque des écarts de paramètres sont décelés.

Pour la composante de service d’informatique en nuage d’un service d’informatique en nuage du GC, le FSI doit fournir au GC selon un calendrier régulier et périodique des preuves qu’il maintient ses certifications de sécurité dans le nuage. Le FSI doit également fournir au GC une source périodique de données de surveillance pour certains aspects de ses services d’informatique en nuage. L’organisation consommatrice du GC doit surveiller le service du GC fonctionnant sur le service d’informatique en nuage, de même que les composantes qu’il utilise pour accéder au service de la TI du GC et le consommer. L’organisation consommatrice du GC utilise ensuite ces données de surveillance, conjointement avec les données de surveillance fournies par le FSI, pour des décisions continues concernant les autorisations dans le cadre de son programme de gestion des risques à l’échelle organisationnelle.

Quand : De façon continue tout au long de la période opérationnelle du service d’informatique en nuage du GC.

Comment : À l’aide des sous-activités décrites ci-dessous.

Durant l’étape d’approvisionnement et l’étape fonctionnelle d’un service d’informatique en nuage du GC, le FSI doit fournir des preuves d’évaluation des mesures de sécurité au moyen de programmes de certification de sécurité dans le nuage existants. La collecte de preuves est renouvelée au moyen des activités de recertification que les FSI doivent effectuer afin de maintenir ces certifications de sécurité dans le nuage. L’organisation consommatrice du GC peut également réserver le droit de participer à des activités d’évaluation de la sécurité, et ces dispositions doivent être consignées au moyen d’ententes contractuelles.

Les organisations consommatrices du GC surveillent les composantes du GC de leurs services d’informatique en nuage du GC à l’aide de leurs procédures ministérielles conformément aux politiques, directives et normes applicables du GC.

4.10.1 Visibilité opérationnelle et maintenance des certifications des FSI

Un aspect important du processus de surveillance continu d’un FSI est de fournir des preuves qui démontrent l’efficacité de ses programmes de sécurité. Les FSI doivent fournir les renseignements de preuve aux pouvoirs opérationnels au moins tous les ans ou à la fréquence de rafraîchissement de la certification déclarée liée aux certifications commerciales par des tiers qui ont été utilisées comme preuve d’un programme de sécurité des FSI valide et fonctionnel. La soumission de cette preuve de certification permet aux organisations consommatrices du GC de maintenir la confiance que les FSI sont engagés et continuent de protéger leurs systèmes d’information en accord avec les profils des mesures de sécurité selon lesquels ils étaient certifiés. Au besoin, l’organisation consommatrice du GC conserve le droit d’évaluer la position de risque de l’offre de service du FSI en effectuant ses propres activités d’évaluation de la sécurité ciblant tous les mesures de sécurité dans un profil ou un sous-ensemble.

Figure 4-1 - Version textuelle

La surveillance continue des services d’informatique en nuages du GC comprend diverses activités réparties entre le fournisseur de services d’informatique en nuage et le courtier en matière d’informatique en nuage ou le propriétaire fonctionnel, afin d’appuyer les décisions fondées sur les risques et le maintien des autorisations, y compris ce qui suit :

- visibilité opérationnelle – preuve et évaluations annuelles à jour;

- contrôle des changements – changements importants aux formulaires et plan d’action et jalons mis à jour;

- intervention en cas d’incident – mobilisation du COS de SPC et rapports sur les incidents.

4.10.2 Contrôle des changements

Durant l’étape fonctionnelle, l’organisation consommatrice du GC et le FSI doivent maintenir la posture de sécurité de leurs composantes respectives d’un service d’informatique en nuage du GC au moyen des processus et les procédures de gestion de changement et de configuration.

Des changements durant l’étape fonctionnelle d’un service d’informatique en nuage du GC pourraient également nécessiter des changements aux solutions de sécurité ou autrement pourraient avoir une incidence sur la posture de sécurité du service. Toute demande de changement devrait décrire les incidences que les changements auront ou pourraient avoir sur la sécurité. Lorsqu’on s’attend à ce que les changements augmentent les risques résiduels, les organisations des consommateurs du GC (appuyées par le FSI, le cas échéant) devraient déterminer si des solutions et des mesures de sécurité additionnels, ou des changements additionnels au-delà de ceux qui sont déjà prévus, sont requis pour maintenir les risques résiduels à des niveaux acceptables. Dans le cas de changements importants, les organisations des consommateurs du GC devraient, sur l’avis des signataires autorisés, demander l’aide des évaluateurs de la sécurité du ministère et de l’évaluateur de la sécurité du GC pour évaluer les incidences.

Pour gérer les changements de façon sécuritaire, les organisations des consommateurs du GC et les FSI devraient tenir compte des lignes directrices suivantes :

Pour des mises à niveau de routine ou des changements à l’appui des services d’informatique en nuage :

- Les processus de contrôle des changements des FSI (et les mesures de sécurité connexes) doivent être démontrés et une analyse des incidences sur la sécurité doit être effectuée pour déterminer les incidences potentielles sur le système. Les FSI doivent être en mesure de fournir les renseignements liés aux changements et l’évaluation des incidences à l’organisation de consommateurs du GC sur demande.

Pour des changements importants aux services d’informatique en nuage :

- Ajoutez les évaluations des incidences dans un processus de demande de changement officiel.

- Demandez que les demandes de changement soient approuvées par les pouvoirs opérationnels et les signataires autorisés.

- Facultativement, demandez qu’une analyse soit effectuée par un évaluateur de la sécurité des tiers.

Les critères et les seuils indiquant ce qui est considéré comme un changement important doivent être mis en évidence dans l’accord sur les niveaux de service (ANS) existant du FSI et pourraient être négociés à l’aide du processus d’approvisionnement.

4.10.3 Intervention en cas d’incident

L’organisation consommatrice du GC et le FSI doivent surveiller et évaluer de façon continue la posture de sécurité de leurs composantes respectives d’un service d’informatique en nuage du GC en collaboration avec l’Équipe de réponse aux incidents cybernétiques du gouvernement du Canada (ÉRIC GC) et les centres de protection de l’information (CPI) ministériels. Tel qu’il est décrit dans le Plan de gestion des événements de cybersécurité du gouvernement du Canada (PGEC GC) Voir la note en bas de page 12, les événements de cybersécurité s’appliquant aux systèmes d’information du GC, qu’ils se trouvent au GC ou dans un environnement de FSI, peuvent avoir une incidence considérable sur la qualité des programmes et services offerts aux Canadiens, et, par conséquent, sur la confiance qu’ils ont envers le gouvernement.

Figure 4-2 - Version textuelle

L’intervention en cas d’incident pour le service informatique en nuage du GC exige une surveillance continue et des évaluations dans le cadre des activités de visibilité opérationnelle et de contrôle des changements.

Cela comprend les activités d’intervention en cas d’incident qui sont harmonisées avec le Plan de gestion des événements de cybersécurité du GC.

Le GC doit continuer d’être en mesure d’intervenir rapidement et de manière cohérente et concertée en cas d’événement de cybersécurité dans l’ensemble du GC. La surveillance continue et l’évaluation de la sécurité sont des processus essentiels qui aident les organisations consommatrices du GC à mener leurs activités de détection et d’intervention à bien et en temps opportun en cas d’attaques, d’atteintes à la sécurité et d’autres événements et changements potentiellement compromettants à l’intérieur ou à l’extérieur de l’environnement du système d’information. La surveillance continue et l’évaluation de la sécurité informent la fonction de sécurité du système d’information qu’il convient d’entreprendre des changements de nature corrective dans le cadre de processus de gestion des incidents, de gestion du changement et d’autres processus.

Afin de veiller à la surveillance de la posture de sécurité de leurs services d’informatique en nuage, les FSI, à l’appui des responsables d’autorisation du GC, et en collaboration avec les praticiens de la fonction de sécurité du système d’information ou un CPI, doivent effectuer les activités suivantes :

- surveiller et analyser les changements liés aux menaces, aux vulnérabilités, aux incidences et aux risques, et déterminer s’il faut apporter des changements;

- surveiller le rendement et l’efficacité fonctionnelle des mécanismes de sécurité et des solutions;

- analyser les documents liés aux événements afin de déterminer la cause des événements de sécurité;

- cerner et signaler les incidents de sécurité et intervenir;

- protéger de manière adéquate les journaux, les rapports et d’autres artéfacts de surveillance.

La mise en place d’exigences de gestion d’incidents de sécurité est effectuée au moyen de négociations de contrat et peut déjà être en place au moyen d’ANS de FSI et des objectifs de rendement connexes. Après l’attribution du contrat, la mise en place des exigences en matière d’intervention en cas d’incident est effectuée conformément aux ANS appropriés.

4.10.4 Maintenance de l’autorisation

En suivant le processus de gestion des risques à la sécurité de l’informatique en nuage du GC, une organisation consommatrice du GC autorise d’abord le fonctionnement d’un service d’informatique en nuage du GC dans le cadre du processus d’approvisionnement et d’intégration. En suivant ce processus, à l’aide des activités de surveillance continue décrites dans la section précédente, le propriétaire fonctionnel, appuyé par les praticiens de la TI et les praticiens de la sécurité de la TI, et les évaluateurs de la sécurité du ministère tient à jour l’état d’autorisation de leurs services d’informatique en nuage du GC.

Dans le contexte de l’appui des services d’informatique en nuage, le processus de maintenance de l’autorisation consiste en des activités où les organisations des consommateurs du GC :

- révisent périodiquement la catégorie de sécurité des activités opérationnelles prises en charge;

- réévaluent le contexte de menaces et le rendement de sécurité des environnements techniques;

- examinent les résultats des évaluations de rendement des mesures de sécurité;

- examinent les activités des FSI afin de veiller à ce qu’ils aient maintenu adéquatement la posture de sécurité de leurs systèmes d’information conformément aux dispositions en matière de sécurité de leurs plans des opérations.

Les produits des activités de maintien de l’autorisation comprennent des évaluations du risque résiduel à jour, des plans d’action et des jalons mis à jour, et des dispositions de sécurité mises à jour des plans d’opérations.

Lorsque les résultats des activités de maintenance de l’autorisation montrent qu’un service d’informatique en nuage du GC ne fonctionne plus aux niveaux acceptables de risque résiduel, il y a un éventail de solutions que les organisations consommatrices du GC, en collaboration avec le courtier en services en nuage du GC et le FSI, peuvent chercher pour corriger la situation, y compris les suivantes :

- mettre en place des mesures de sécurité temporaires pour protéger les activités opérationnelles prises en charge (p. ex., déconnecter le service du système d’information d’Internet, activer une partie d’un plan d’urgence);

- mettre à jour les mesures de sécurité mis en place afin de corriger les lacunes en matière de sécurité et retourner le service du système d’information à son état de fonctionnement autorisé;

- accepter les nouveaux niveaux de risque résiduel;

- toute combinaison de ces solutions.

Si le niveau de risque résiduel demeure encore inacceptable après l’application des mesures correctives initiales, les signataires autorisés peuvent choisir de révoquer le pouvoir d’exploiter, en attente d’autres mesures correctives. La révocation de l’autorisation entraînerait des activités d’analyse de sécurité supplémentaires pour identifier les déficiences particulières dans le contexte opérationnel, suivies de l’application de mesures correctives ou d’améliorations aux mesures de sécurité mis en place afin de retourner le service d’informatique en nuage du GC à son état autorisé. Dans le cadre du processus d’approvisionnement, des clauses de contrat appropriées doivent également être élaborées pour atténuer les risques possibles de sécurité, y compris les dispositions pour la résiliation du contrat s’il est impossible de l’atténuer à un niveau acceptable.

5. Considérations relatives au cycle de vie des systèmes

5.1 Processus de CVDS

Les activités du processus de gestion des risques à la sécurité de l’informatique en nuage du GC ne sont pas censées être des activités autonomes effectuées séparément des activités traditionnelles du CVDS. Au contraire, ce document explique les activités de gestion des risques critiques qui doivent avoir lieu afin de tirer profit des services d’informatique en nuage, et prévoit que ces activités seront ajoutées dans n’importe quel processus du CVDS qu’un ministère ou un organisme de service a déjà mis en place et utilise pour élaborer des capacités.

La figure 5-1 illustre un processus notionnel du CVDSVoir la note en bas de page 19 avec les activités de gestion des risques à la sécurité de l’informatique en nuage du GC du point de vue du courtier en matière d’informatique en nuage. Dans cette vue, le GC ou le courtier en matière d’informatique en nuage achète un service d’informatique en nuage pour le marché sous un profil des mesures de sécurité existant que les organisations consommatrices du GC utilisent pour un projet recherchant des services d’informatique en nuage.

Figure 5-1 - Version textuelle

Le processus notionnel du CVDS selon la vue du GC et du courtier en matière d’informatique en nuage comprend des phases incluant un certain nombre d’activités, soit :

- le lancement :

- sélectionner le profil des mesures de sécurité approprié;

- sélectionner les clauses de contrat appropriées.

- le développement et l’acquisition :

- évaluer les preuves du FSI;

- évaluer les mesures de sécurité supplémentaires;

- accorder une autorisation provisoire;

- ajouter un service informatique en nuage pour le marché.

- l’intégration et l’installation;

- les opérations et le maintien :

- surveiller continuellement le service.

La figure 5-2 illustre un processus notionnel du CVDS du point de vue d’une organisation consommatrice. Dans cette vue, l’organisation consommatrice sélectionne un service d’informatique en nuage approprié dans le marché, évalue d’autres mesures de sécurité auxquelles elle prévoit que le FSI saura satisfaire, et met en œuvre et évalue des mesures de sécurité dans le cadre du service du GC.

On prévoit que les organisations consommatrices du GC mettront en œuvre et évalueront des mesures de sécurité dans les services du GC au moyen d’une série d’ingénierie, de conception, de développement, et d’activités d’évaluation de la sécurité dans le processus du CVDS comme recommandé dans l’annexe 2 d’ITSG-33 Voir la note en bas de page 3.

Figure 5-2 - Version textuelle

Le processus notionnel du CVDS selon la vue du ministère comprend des phases incluant un certain nombre d’activités, soit :

- le lancement :

- effectuer la catégorisation de la sécurité;

- sélectionner le profil des mesures de sécurité approprié.

- le développement et l’acquisition :

- sélectionner le service informatique en nuage du marché;

- évaluer les mesures de sécurité supplémentaires dans le service d’informatique en nuage;

- mettre en œuvre les mesures de sécurité dans le service du GC.

- l’intégration et l’installation :

- évaluer les mesures de sécurité dans le service du GC;

- autoriser les opérations.

- les opérations et le maintien :

- surveiller continuellement le service du GC.

5.2 Mise en œuvre commune et responsabilité des opérations

À la mise en œuvre du service d’informatique en nuage du GC, l’organisation consommatrice du GC responsable et le FSI de soutien sont chargés de la mise en œuvre et des opérations de leur partie du service. Cette responsabilité commune est illustrée dans la figure 5-3. Dans cette figure, une organisation consommatrice du GC s’inspire d’un profil approprié, les mesures de sécurité de base qui s’appliquent à la partie du service du GC sont mises en œuvre dans le cadre du service d’informatique en nuage. Les organisations consommatrices du GC peuvent également utiliser des services fournis de façon centrale pour répondre à leurs exigences (p. ex., surveillance, intervention en cas d’incident, entre autres).